Бесплатный фрагмент - Программно-аппаратные средства обеспечения информационной безопасности. Часть третья

Для студентов технических специальностей

«Если вы думаете, что технологии могут решить ваши проблемы безопасности, значит, вы не понимаете проблемы и не понимаете технологий.» Брюс Шнайер

Введение

Данная книга продолжает серию по программно-аппаратным средствам обеспечения информационной безопасности практической направленности для студентов технических специальностей. Авторы в который раз делают попытку организации печатного издания в форме пошаговых инструкций по применению тех или иных средств, описывая опыт их эксплуатации. Конечно где-то часть проделываемой работы может получиться у читателя не сразу, часть оборудования возможно не удастся приобрести, но основные принципы и механизмы работы со средствами защиты от несанкционированного доступа будут вполне доступны.

Целью книги не является выделение определенных средств обспечения информационной безопасности как «лучших» или «худших». Наоборот мы стремимся рассмотреть как можно большее их количество и применить для обеспечения защиты данных на предприятиях и организациях.

Отдельно стоит оговорить, что мы добавили часть разделов содержащих практические примеры программирования. Это с одной стороны описание создания генератора паролей, а с другой разработка программного обеспечения для работы с матрицами доступа.

Надеемся, что изложенный материал будет полезен не только специалистам по защите информации, но и так же всем заинтересованным лицам.

1 СЗИ Secret Net 7

Secret Net 7 — это современная система защиты информации от несанкционированного доступа, предназначенная для серверов и рабочих станций под управлением актуальных версий Microsoft Windows, включая Windows 10 и WЫindows Server 2016/2019/2022. Сертифицированная ФСТЭК, ФСБ и Минобороны России, она обеспечивает защиту автоматизированных систем до класса 1Б включительно, а также информационных систем обработки персональных данных до 1 класса.

Основное назначение Secret Net 7 — защита информации, составляющей государственную или коммерческую тайну, а также персональных данных в соответствии с требованиями законодательства, включая ФЗ-152 и ФЗ-187. Система помогает организациям соблюдать нормативные требования, упрощает процесс аттестации и снижает риски за счёт эффективного противодействия внутренним угрозам.

Secret Net 7 предоставляет широкий набор функций, таких как разграничение доступа к информации и устройствам, строгая идентификация и аутентификация пользователей с поддержкой биометрии, смарт-карт и токенов, а также доверенная загрузка с контролем целостности программного обеспечения. Централизованное управление политиками безопасности позволяет оперативно реагировать на инциденты, а встроенные механизмы мониторинга и аудита фиксируют все действия пользователей с ведением детализированных журналов событий.

Система поддерживает гарантированное уничтожение данных, работу в виртуальных и терминальных средах (Citrix, Microsoft RDS, VDI), а также масштабируется для защиты как небольших сетей, так и крупных корпоративных инфраструктур. В зависимости от потребностей организации можно развернуть автономный вариант для защиты отдельных рабочих станций и серверов или сетевой вариант с централизованным управлением, интеграцией с Active Directory и SIEM-системами.

Secret Net 7 обеспечивает комплексную защиту информации, соответствие регуляторным требованиям и эффективное противодействие современным угрозам, что делает её надёжным решением для государственных и коммерческих организаций.

1.1 Установка

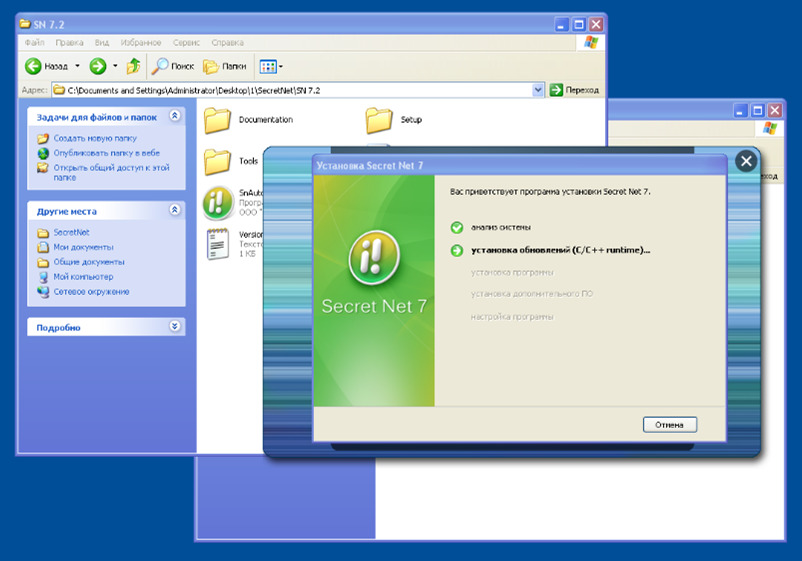

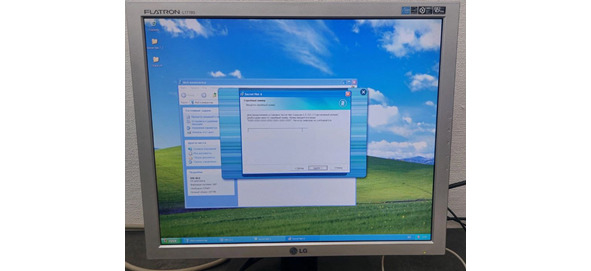

Установка клиента «Secret Net 7» производится в несколько этапов сначала производится проверка системы на соответствие требованиям программы (Рисунок 1).

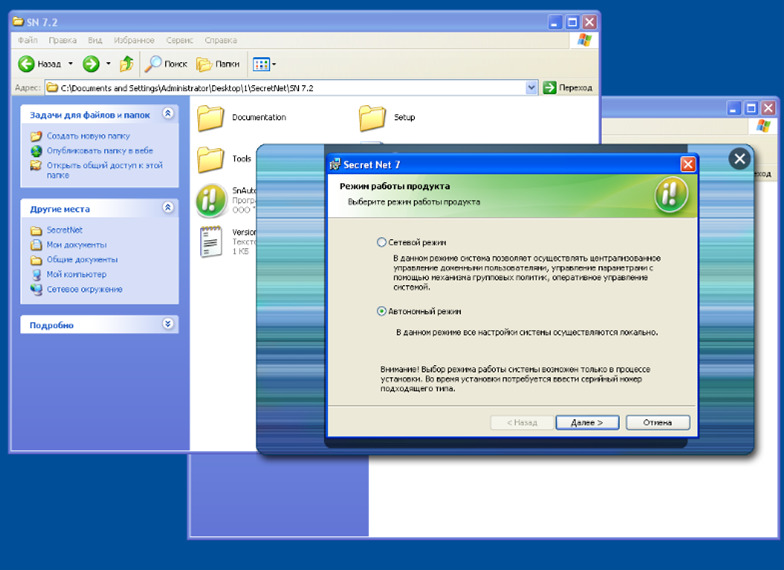

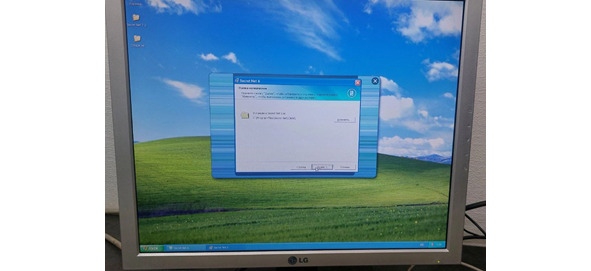

Производится выбор типа установки: сетевой или автономный, выбираем тот, который будет подходящим для системы (Рисунок 2).

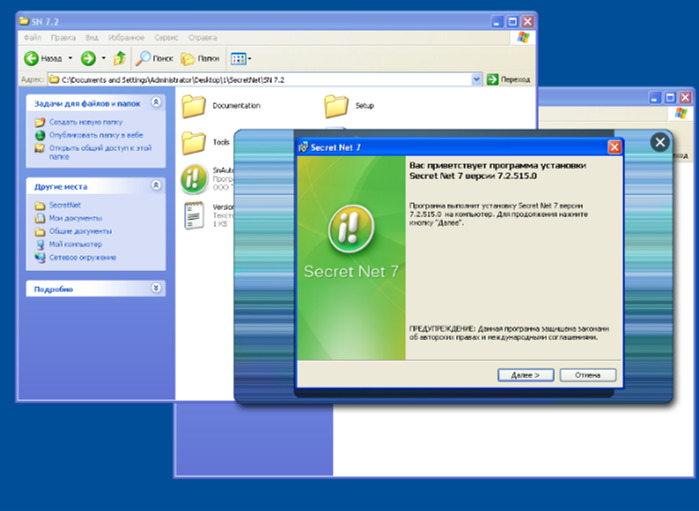

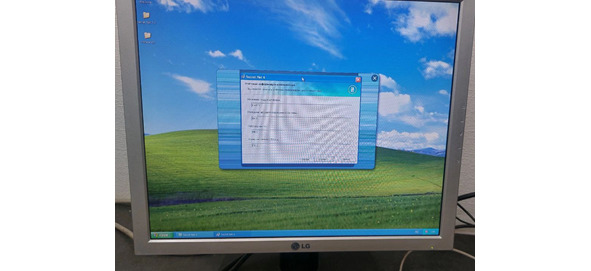

После этого выбора начинается установка (Рисунок 3).

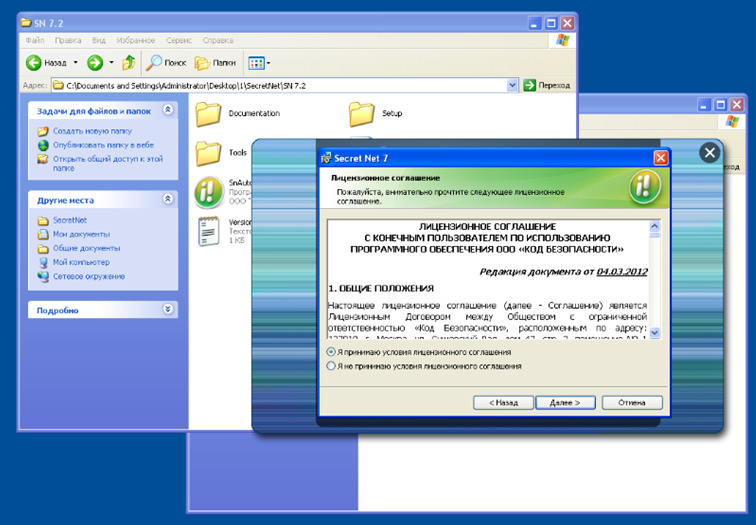

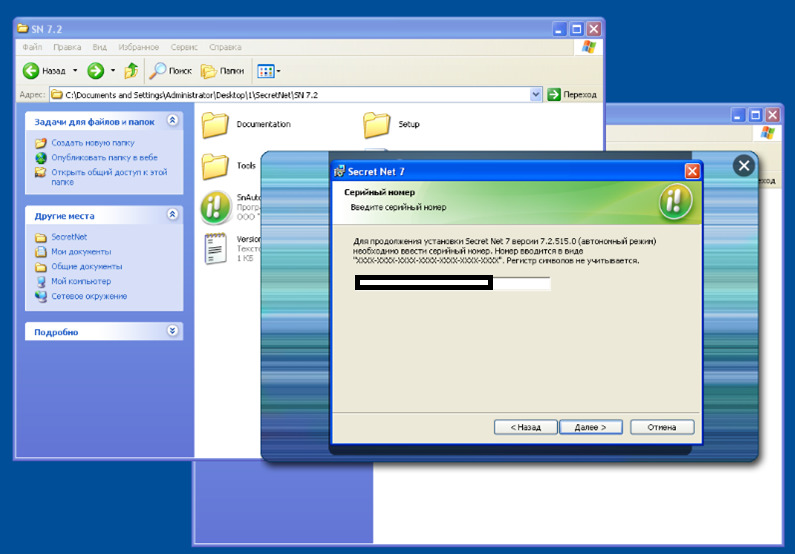

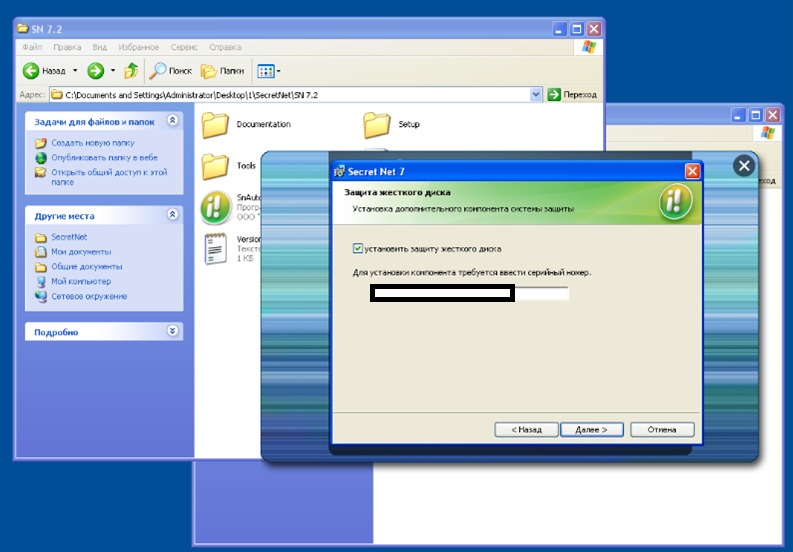

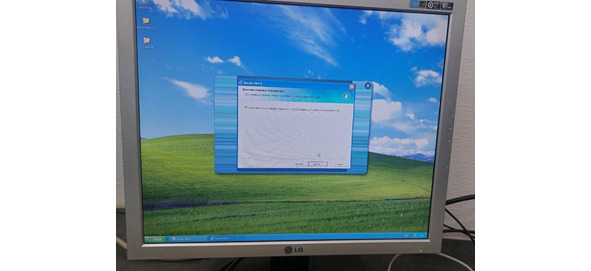

Для начала требуется внимательно прочитать лицензионное согласие для правильного использования программой и принять его, после чего необходимо ввести серийный номер и активировать защиту жесткого диска (Рисунок 4 -6).

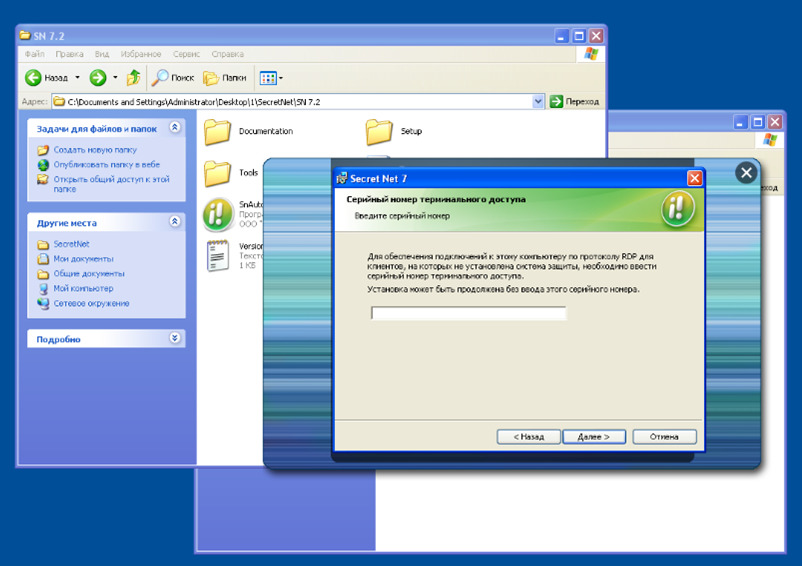

После проделанных шагов в установке нам необходимо настроить терминальный доступ к АРМ, на которой мы разворачиваем Secret Net (Рисунок 7).

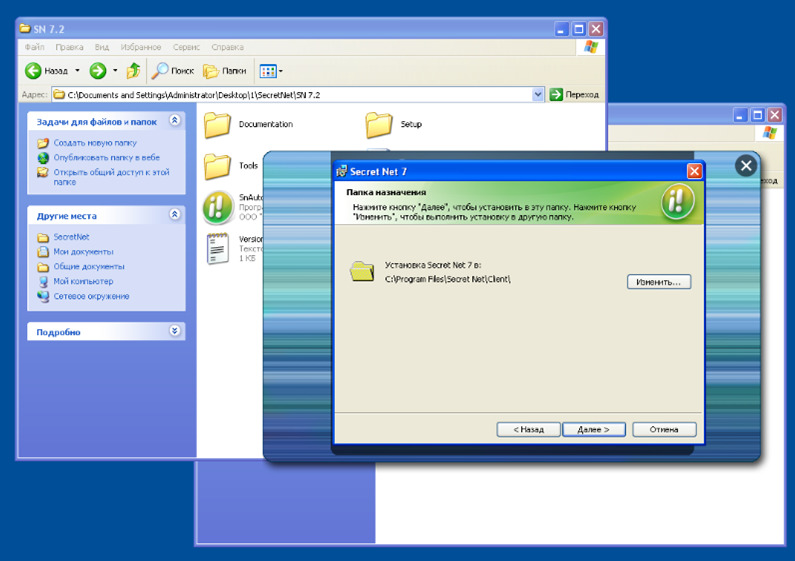

Определим путь для установки всех файлов. Лучше всего использовать для этого корневой диск, чтобы защитить все файлы (Рисунок 8).

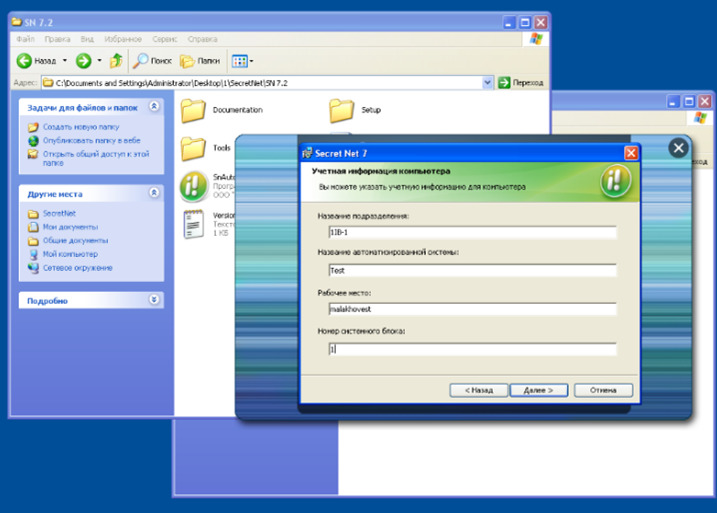

Заполним основную информацию о компьютере, организации и владельце системы (Рисунок 9).

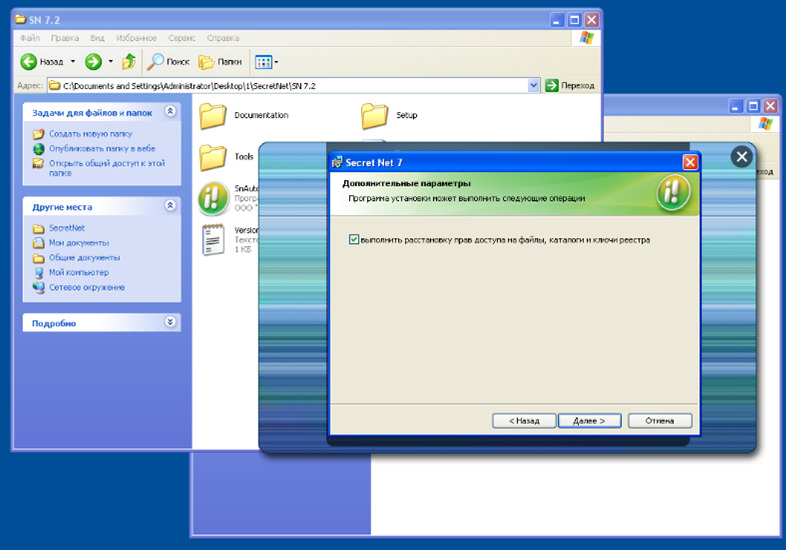

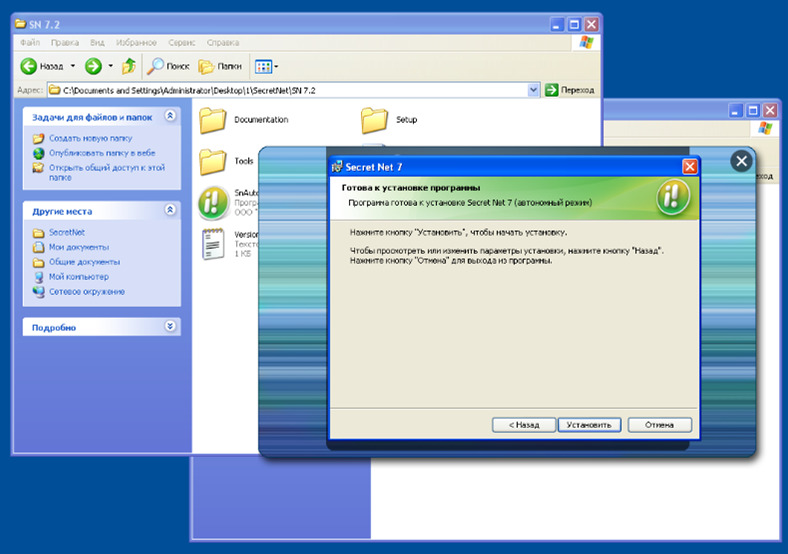

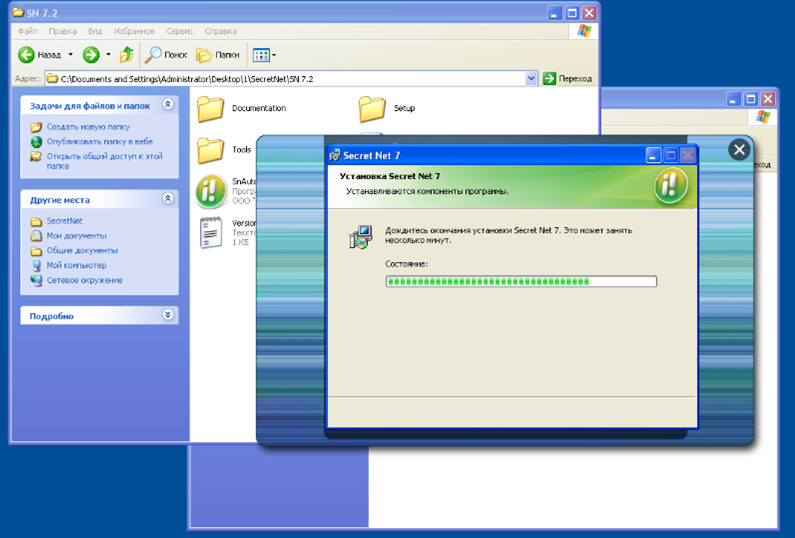

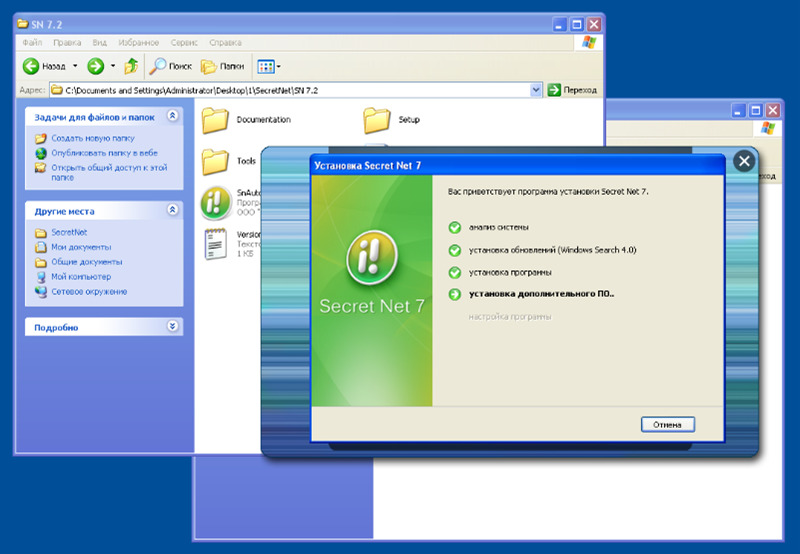

Далее программа сама выполнит основные шаги (Рисунок 10 — 12).

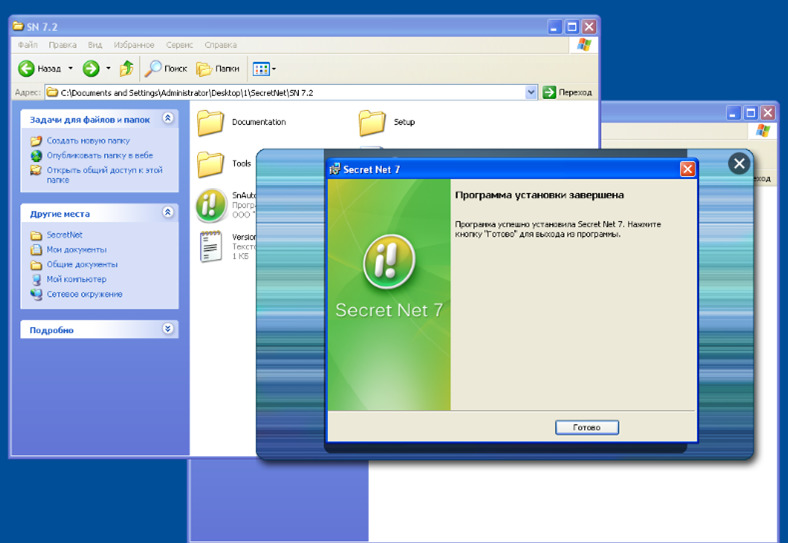

После всех проделанных шагов установки основного ПО, выводится окно, уведомляющее о окончании установки Secret Net (Рисунок 13).

Следующий этап заключается в установке дополнительного ПО, требуемого для функционирования программы (Рисунок 14).

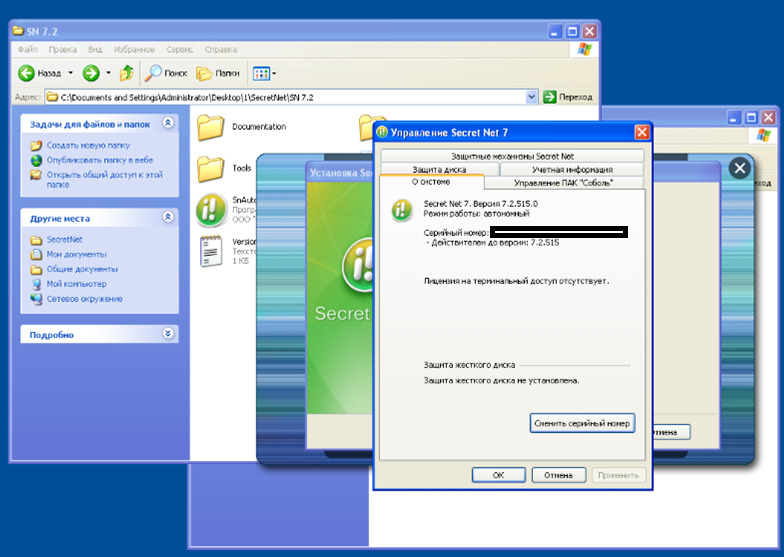

Проверим информацию о программе. Здесь можно увидеть серийный номер, версия и тип (Рисунок 15).

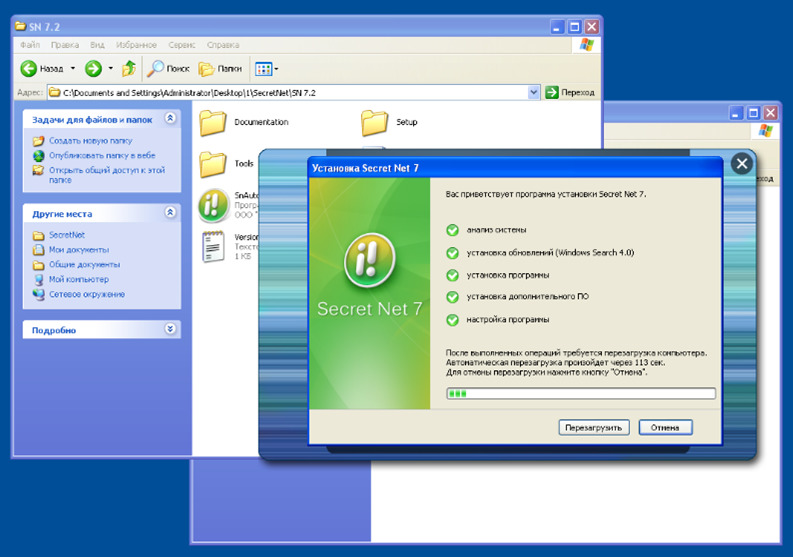

После завершения требуется перезагрузка системы (Рисунок 16).

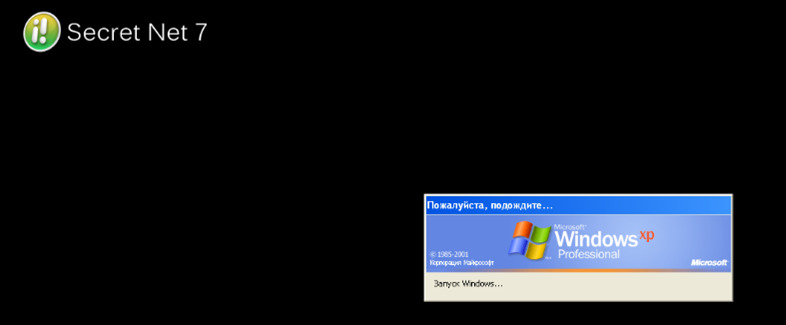

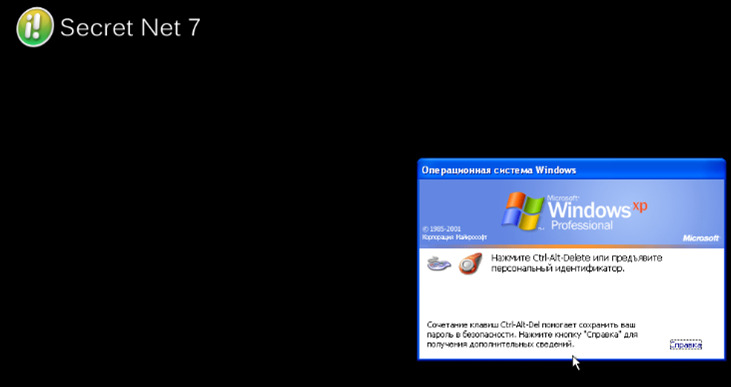

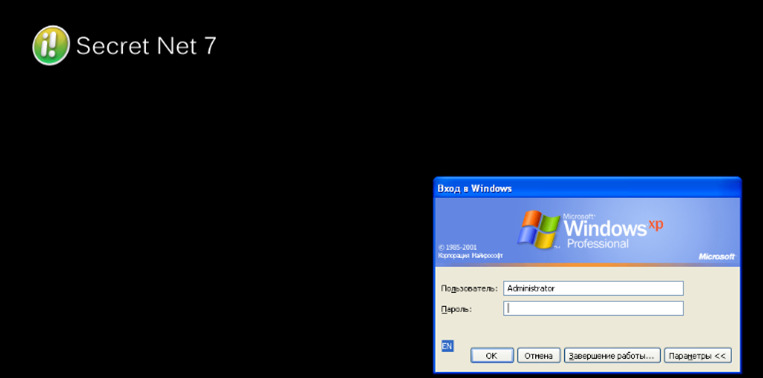

После перезагрузки будут заметны изменения, внесённые в систему. Появится значок Secret Net и версия, а после обновлённая авторизация (Рисунок 17 — 19).

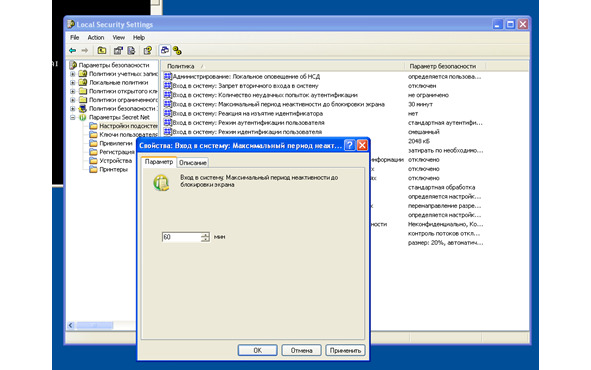

1.2 Настройка правила периода неактивности

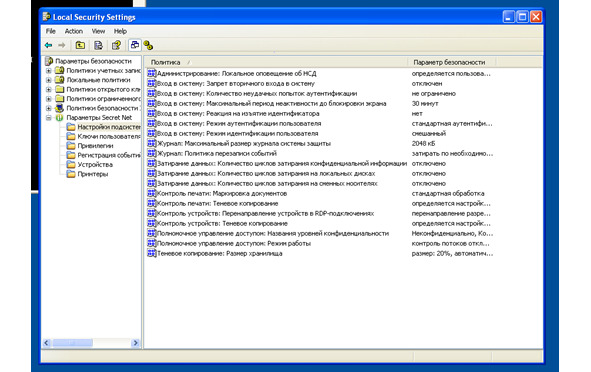

Настройка правил входа систему: максимальный период неактивности до блокировки (Рисунок 20 — 21).

2. Аккорд

2.1 Установка

Перед установкой платы Аккорд необходимо перевести её в режим инициализации. Для этого необходимо снять металлическую планку с корпуса платы, а также снять перемычку рабочего режима (Рисунок 22).

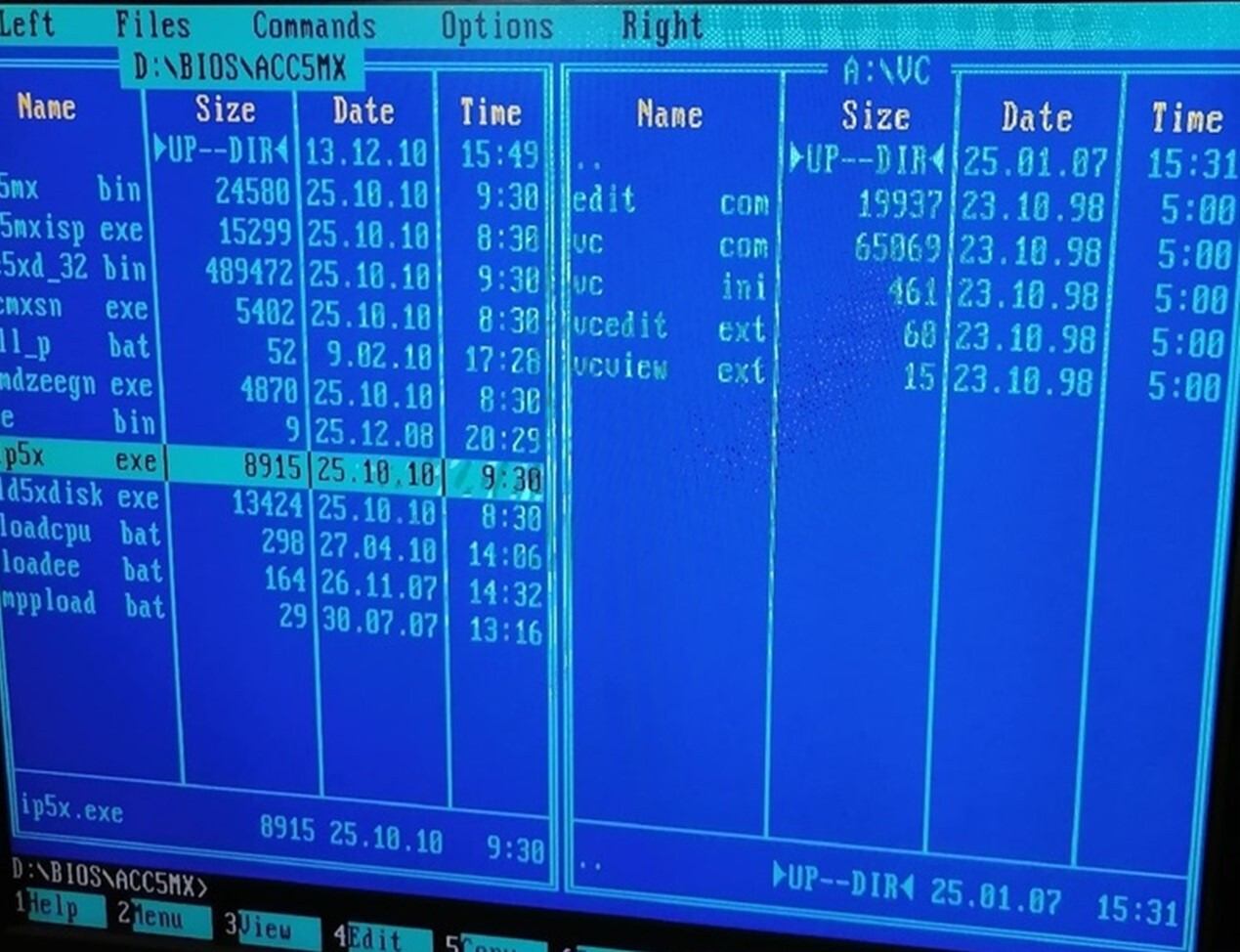

В этом режиме нужно сбросить память платы. Для этого необходимо использовать загрузочный диск, на котором находятся необходимые утилиты.

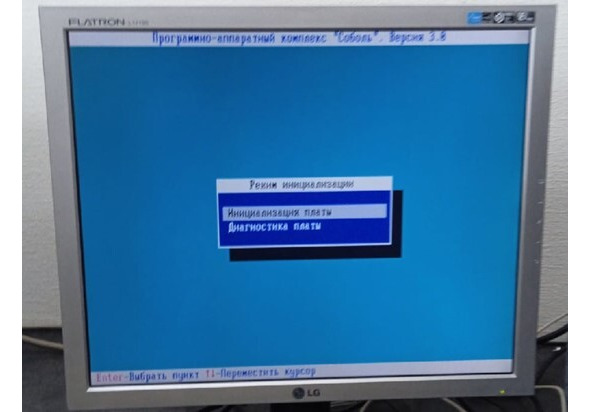

Псевдографическая оболочка, которая запускается с компакт диска, прилагаемого к плате и только с ней есть возможность выполнить аппаратный сброс настроек платы (Рисунок 23).

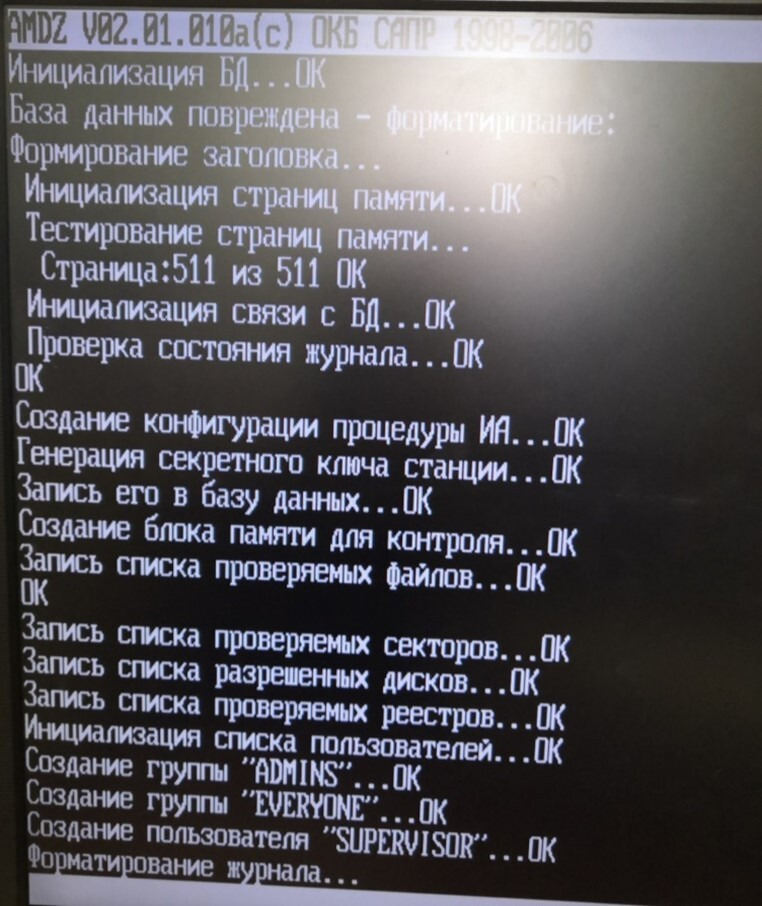

Процесс сброса памяти контроллера происходит автоматически (Рисунок 24).

2.2 Настройка Аккорд

При следующей загрузке компьютера управление на себя возьмёт Аккорд.

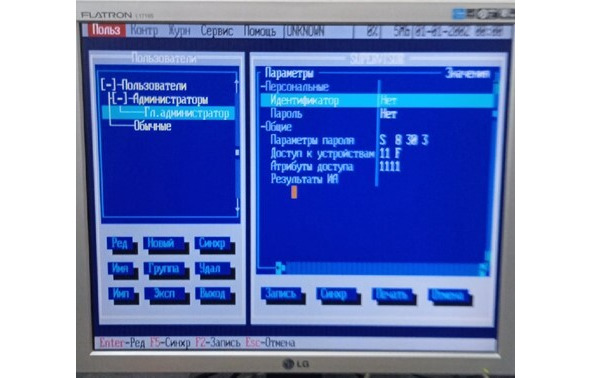

Необходимо задать главному администратору персональный идентификатор, что позволит дальнейшую настройку и создание новых пользователей (Рисунок 25 — 26)

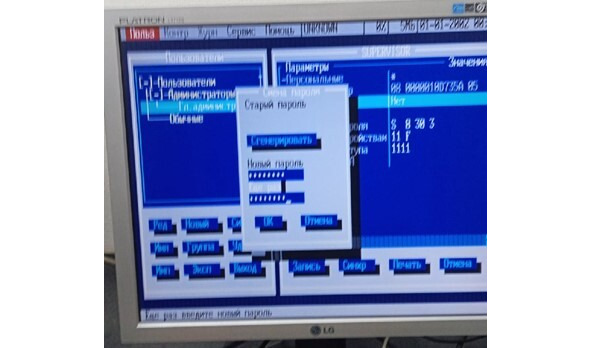

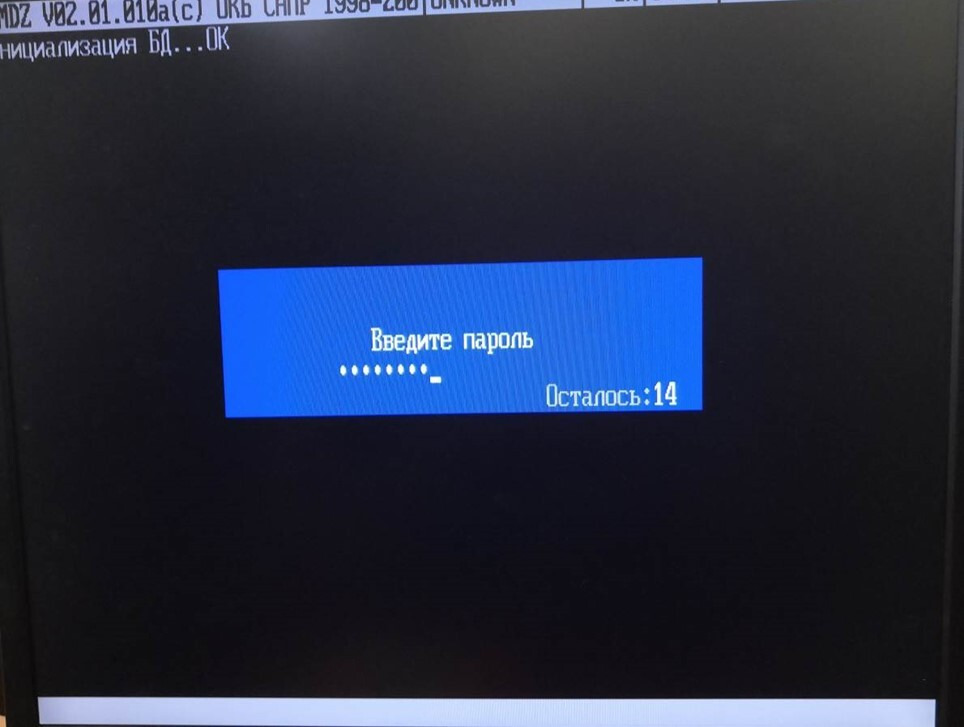

Также необходимо задать пароль, после сброса памяти контроллера он пустой (Рисунок 27).

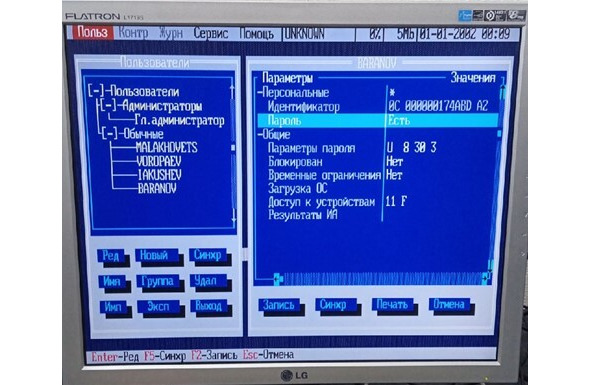

Также необходимо создать обычного пользователя. У него должен быть персональный идентификатор и пароль. Создан пользователь Malakhovets, по фамилии студента выполняющего работу (Рисунок 28).

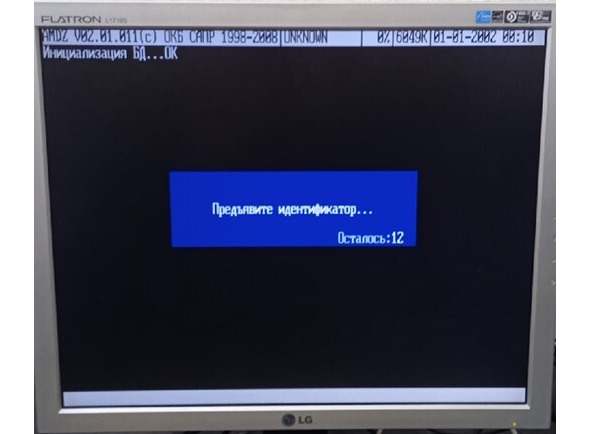

Теперь при включении компьютера для загрузки необходимо предъявить персональный идентификатор и ввести пароль для входа в систему (Рисунок 29 — 30).

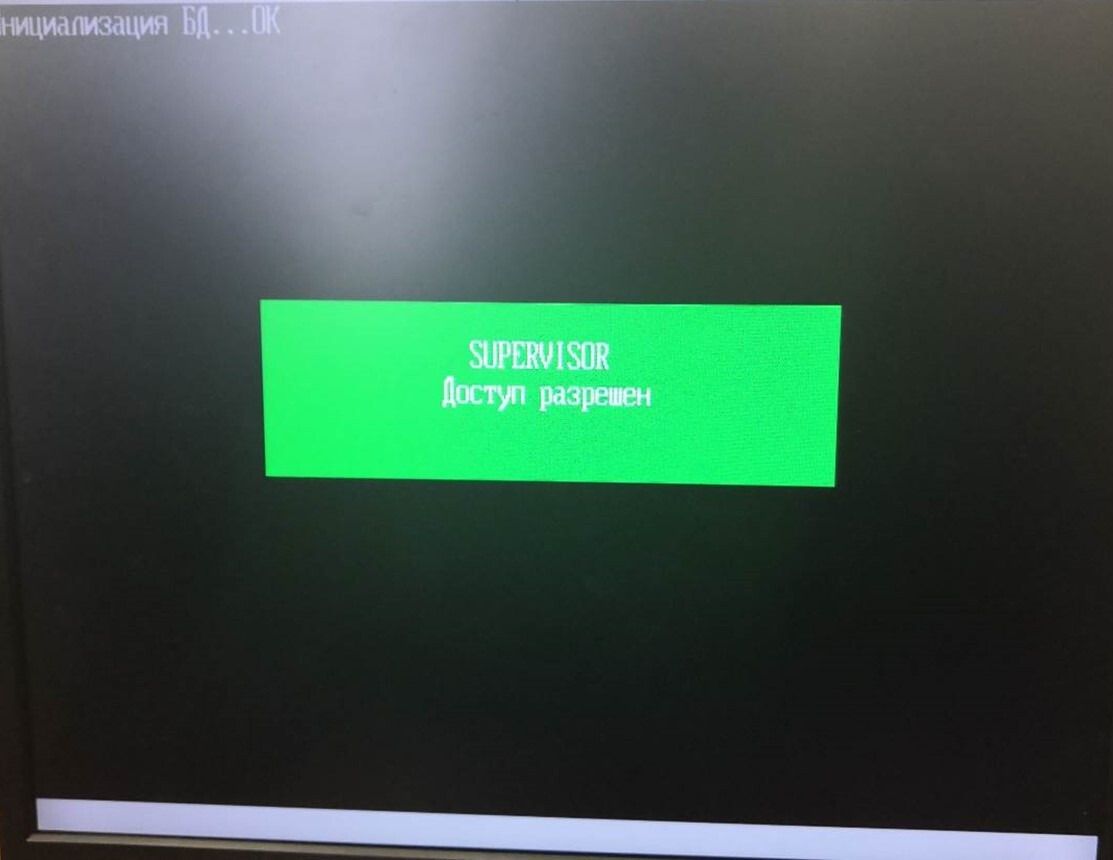

Подтверждение успешного входа пользователя администратор (Рисунок 31).

3. Компоненты системы защиты информации

3.1 Локальная политика безопасности

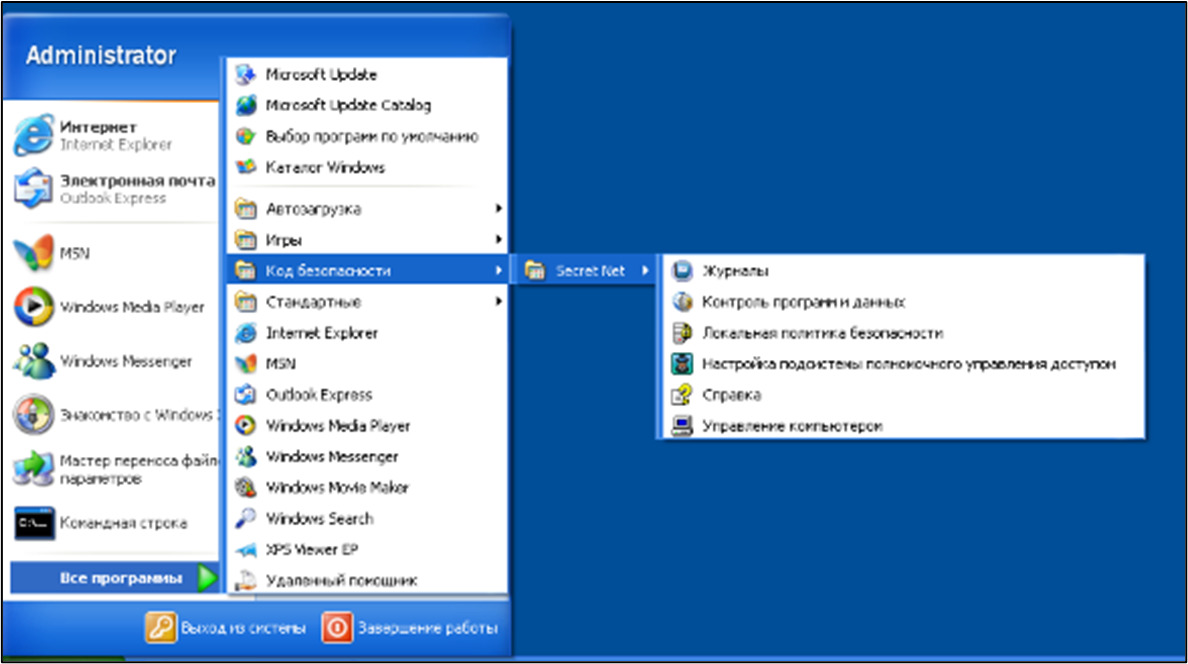

Откроем «Локальную политику безопасности» программы Secret Net 7, где можно провести нужную настройку (Рисунок 32).

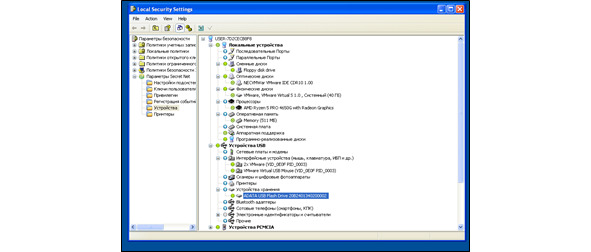

После открытия вкладки «Устройства» можно увидеть все подключенные устройства, в том числе и наш флэш-накопитель ADATA (Рисунок 33).

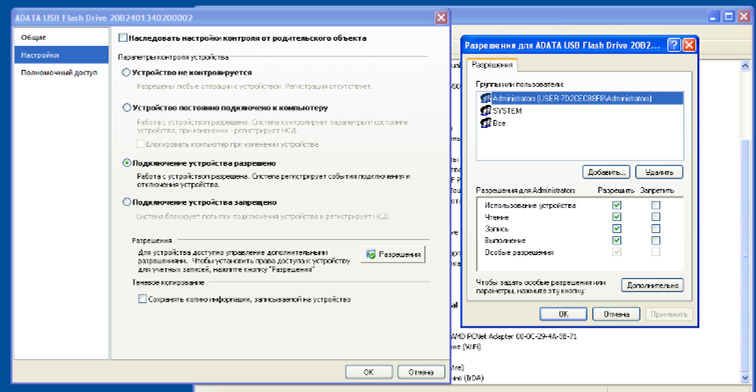

Сделаем ADATA доверенным накопителем, установив настройку контроля на «Подключение устройства разрешено», а также проверим разрешения (Рисунок 34).

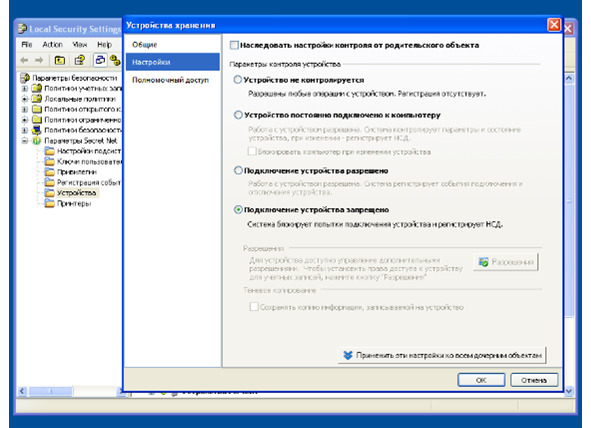

Установим на все «Устройства хранения», без наследования, настройку «Подключение устройства запрещено», тем самым сделав правило, что подключение любых флэш-накопителей невозможно, кроме доверенного накопителя ADATA (Рисунок 35).

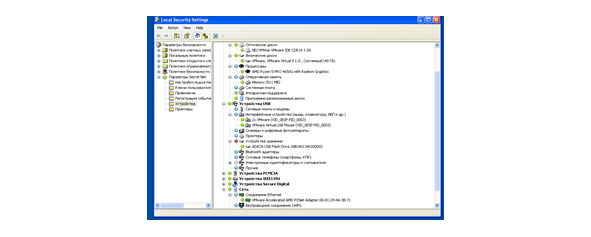

Попробуем подключить другой флэш-накопитель к системе (Рисунок 36).

Подключения не происходит из-за ранее установленной настройки, что можно подтвердить в самом Secret Net (Рисунок 37 — 38).

4. СЗИ НСД «Secret Net» и интеграция с АМДЗ «Соболь»

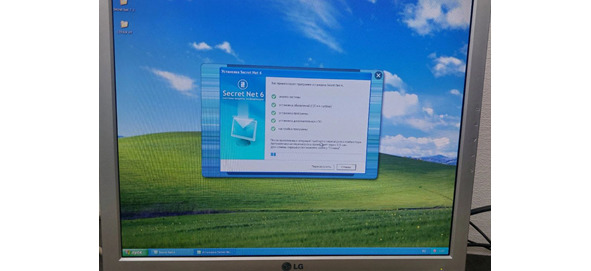

4.1 Установка СЗИ НСД «Secret Net» 6

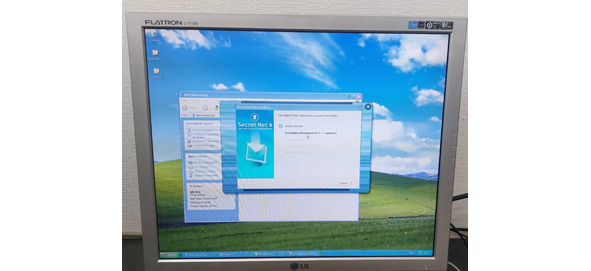

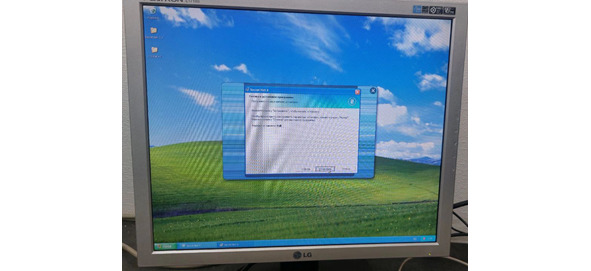

В начале требуется выбрать продукт для установки: Клиентское ПО (Рисунок 39).

Выбор автономного режима установки, который лучше подходит для системы без подключения к интернету (Рисунок 40).

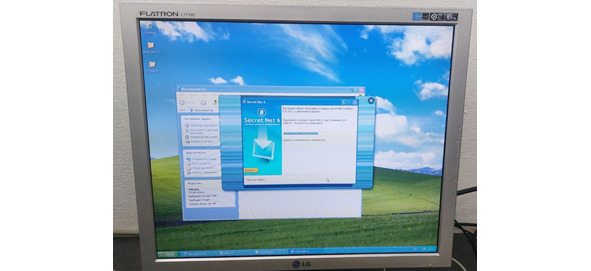

Переход на следующий этап установки (Рисунок 41).

Подготовка к установке программы (Рисунок 42).

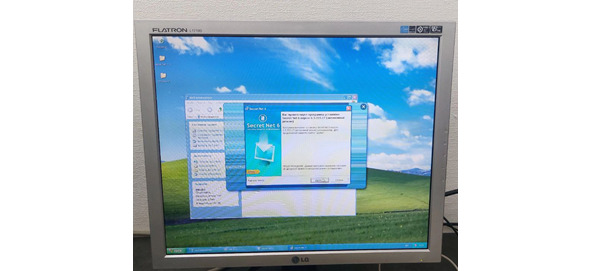

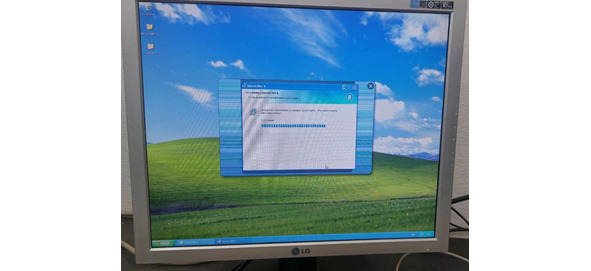

Подготовка к установке программы и принятие лицензионного соглашения (Рисунок 43 — 44).

Теперь следует ввести серийный номер продукта (Рисунок 45).

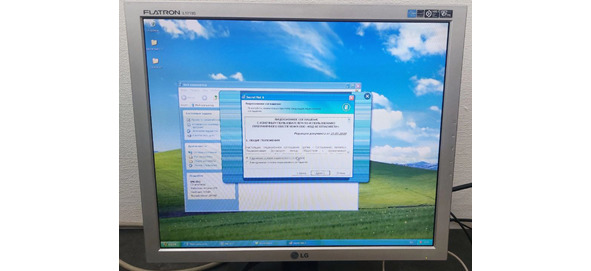

Производится выбор папки для установки программы (Рисунок 46).

Заполнение основной информации об организации (Рисунок 47).

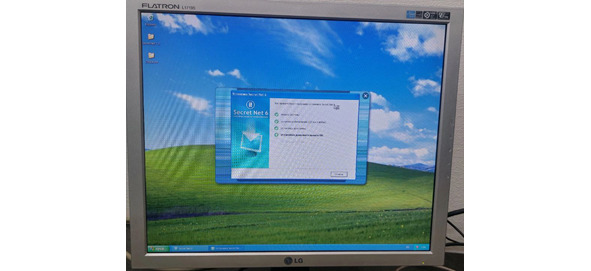

После проделанных шагов выполняются этапы установки, в которых нам нужно только выбирать необходимые параметры и ждать установки ПО (Рисунок 48 — 51).

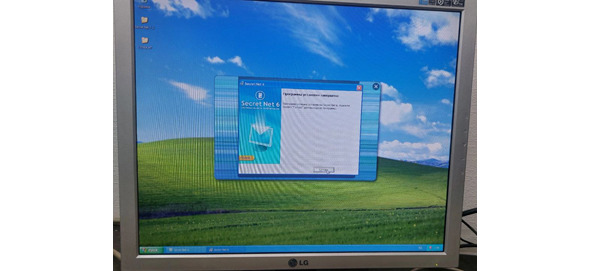

Переход на следующий этап, где будут установлены дополнительные компоненты (Рисунок 52 — 53).

При перезапуске компьютера можно увидеть значок Secret Net (Рисунок 54).

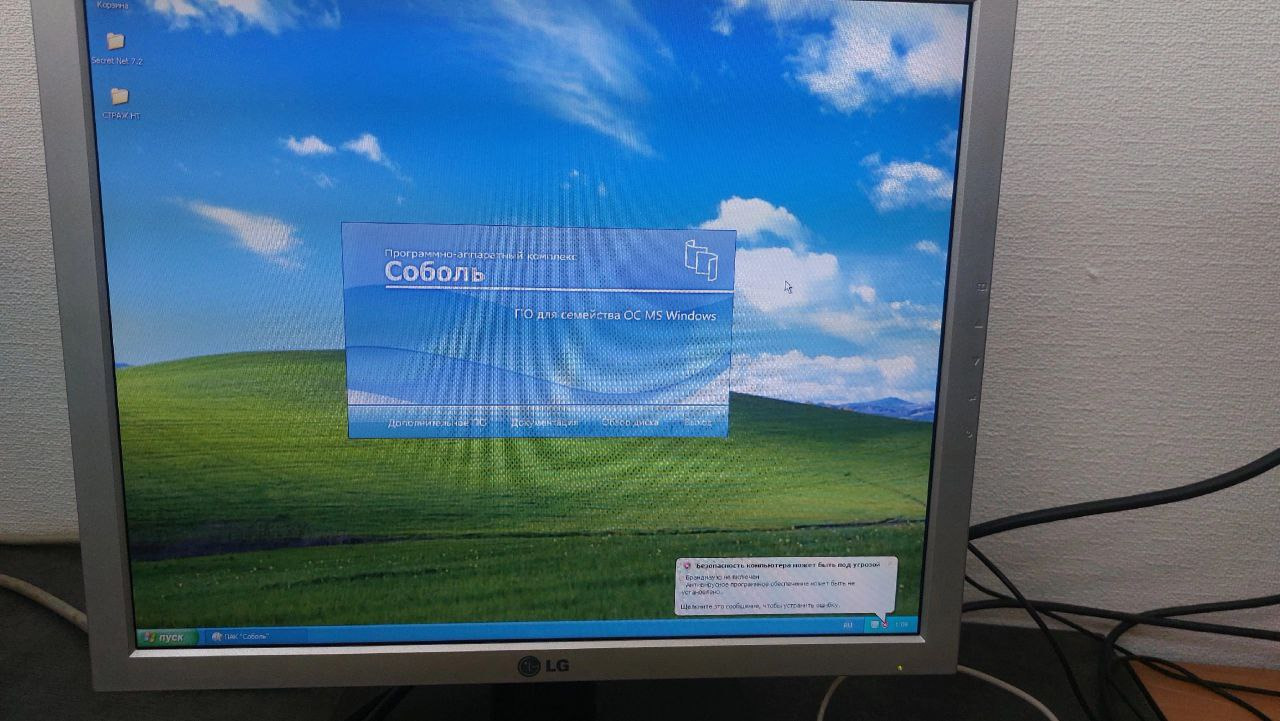

4.2 Установка ПАК «Соболь»

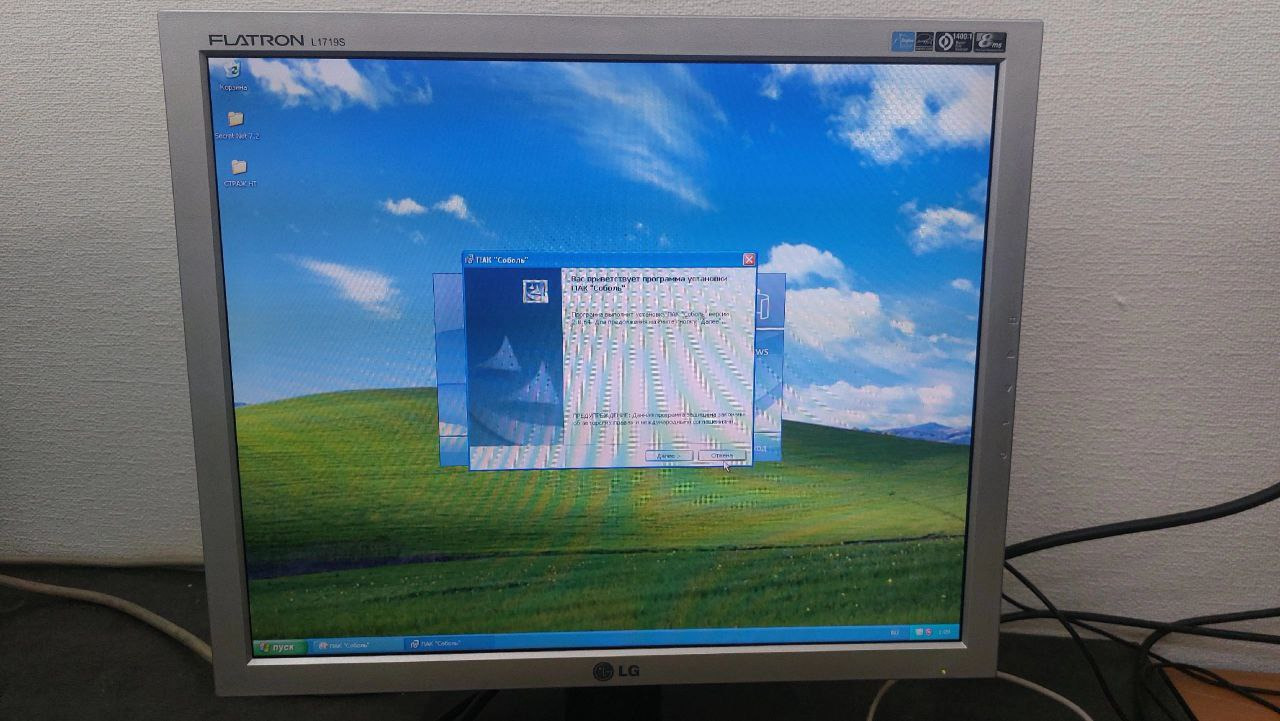

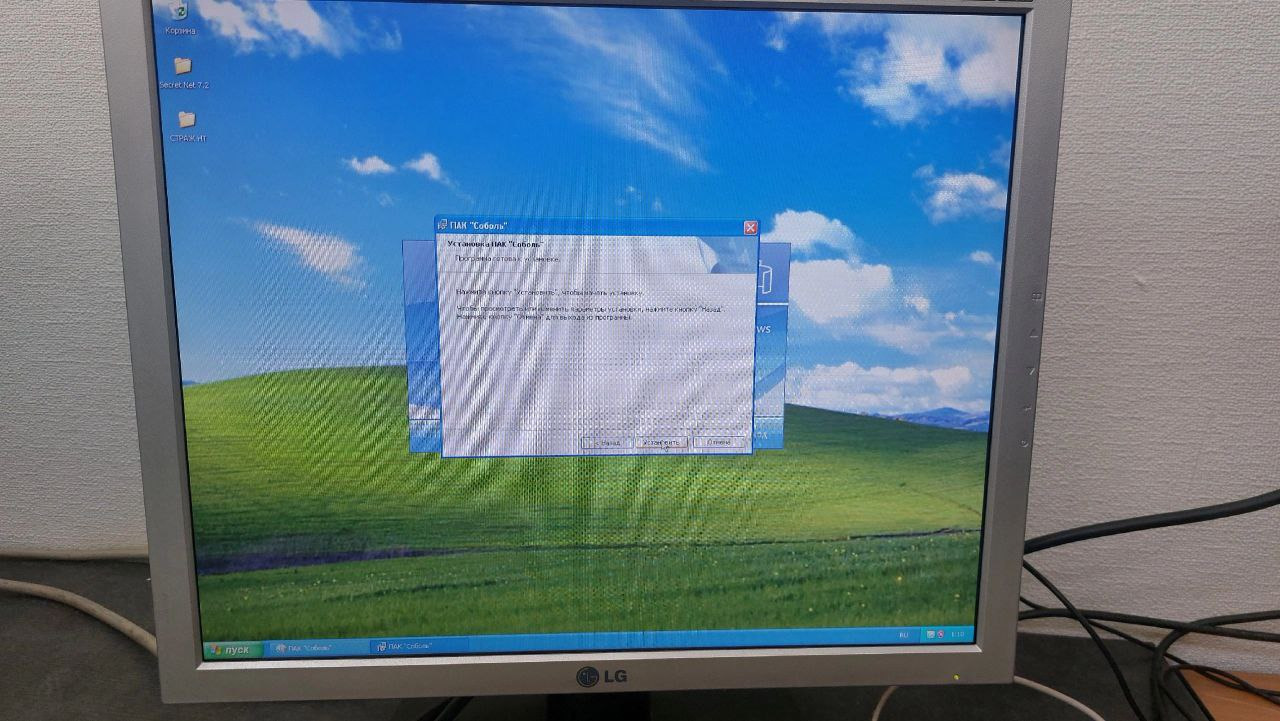

Инициализируем программу для установки ПАК «Соболь» (Рисунок 55).

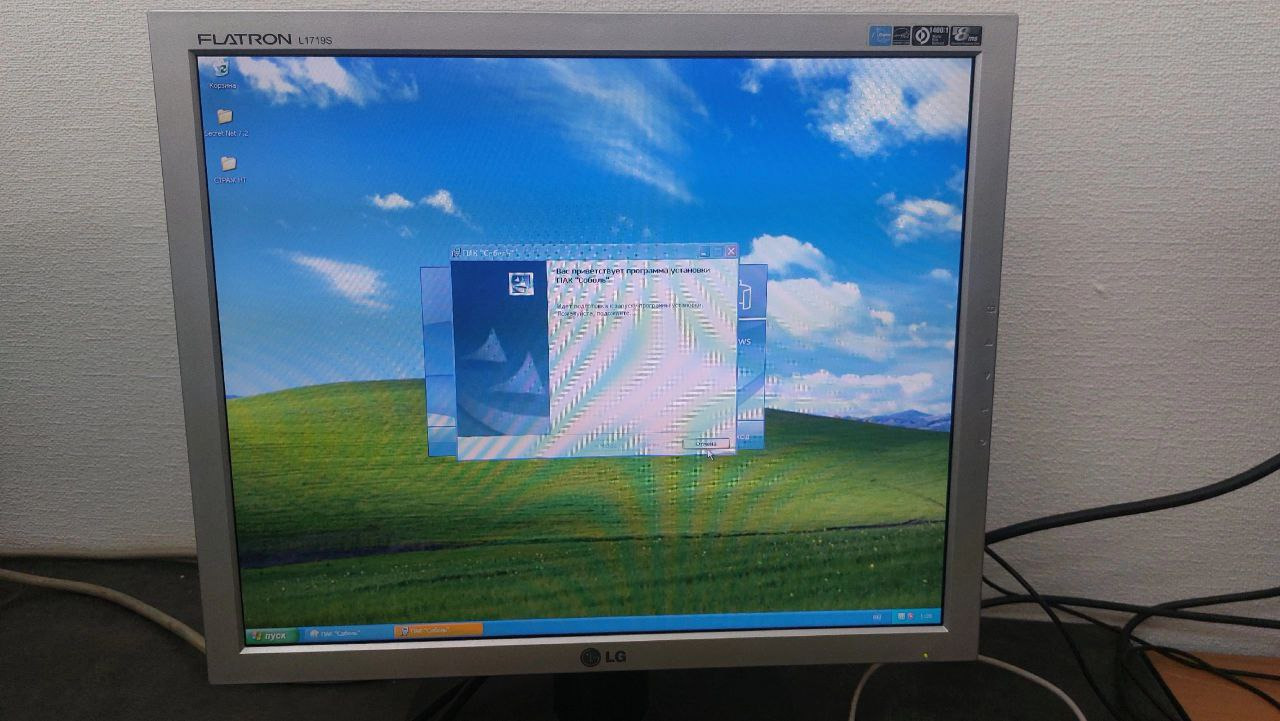

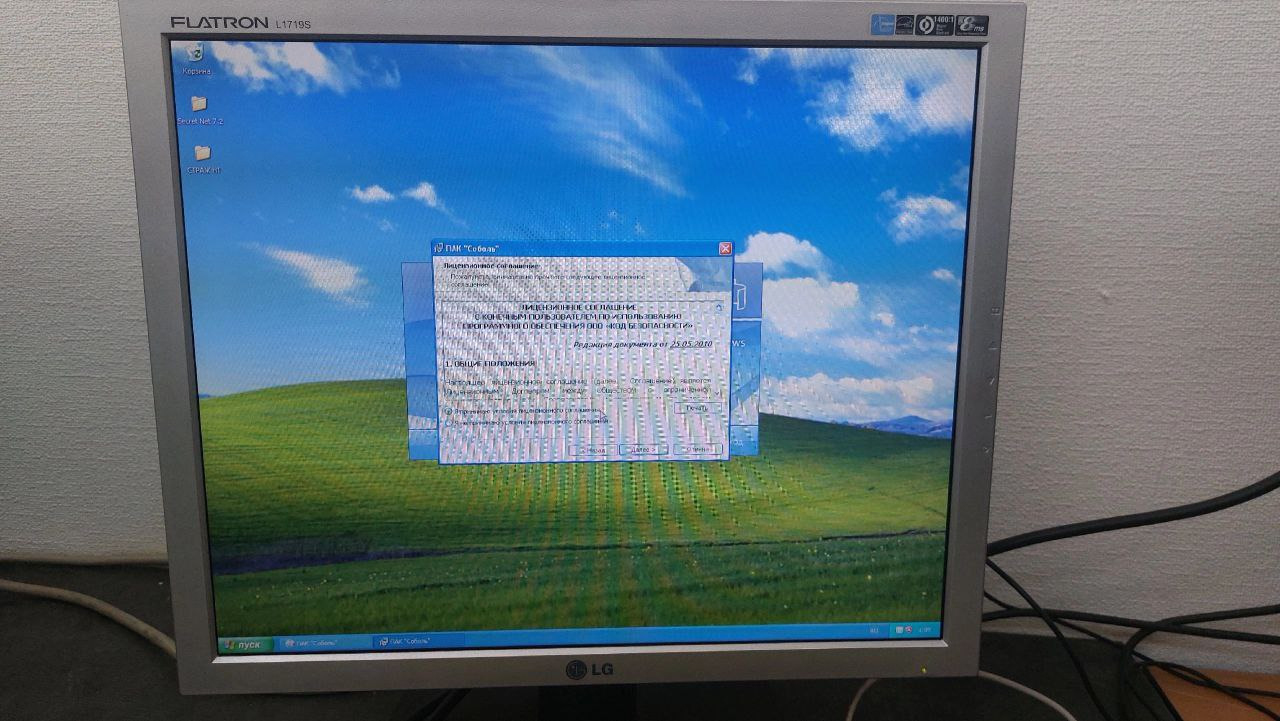

В начале установки будет совершена проверка системы, после чего выведется окно, уведомляющее пользователя о начале установки, далее необходимо внимательно прочесть лицензионное соглашение и принять его (Рисунок 56 — 58).

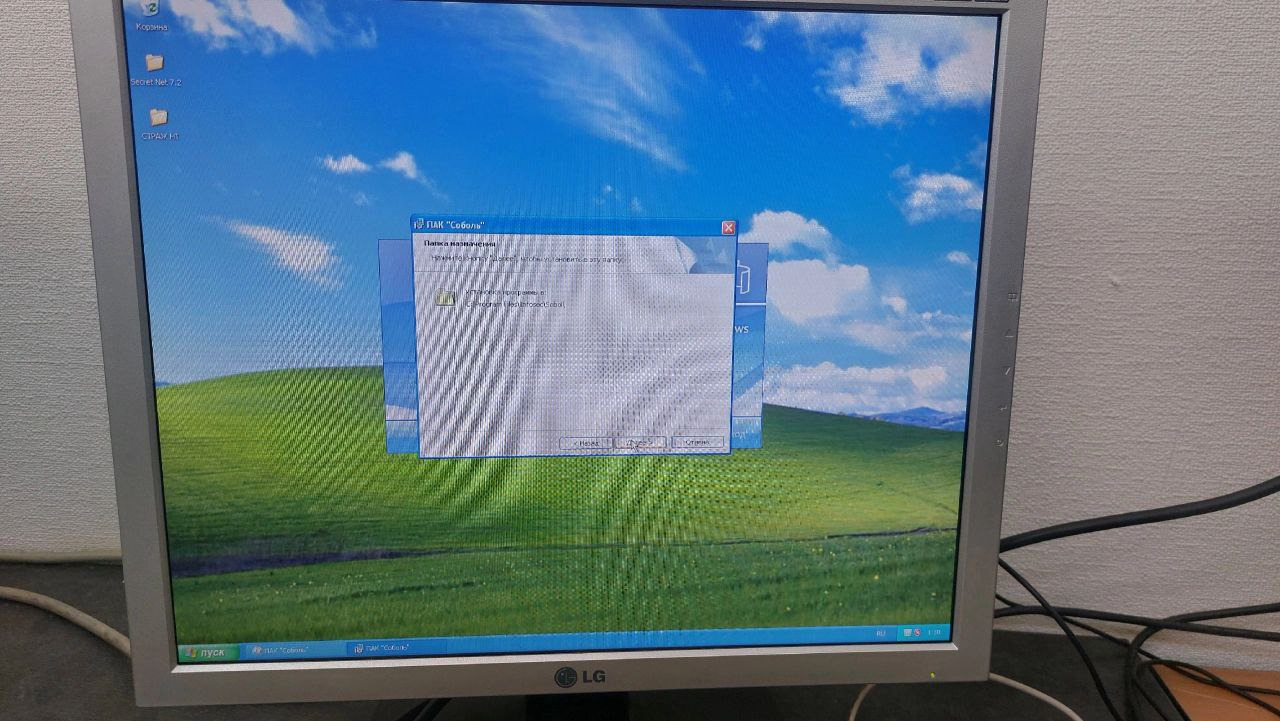

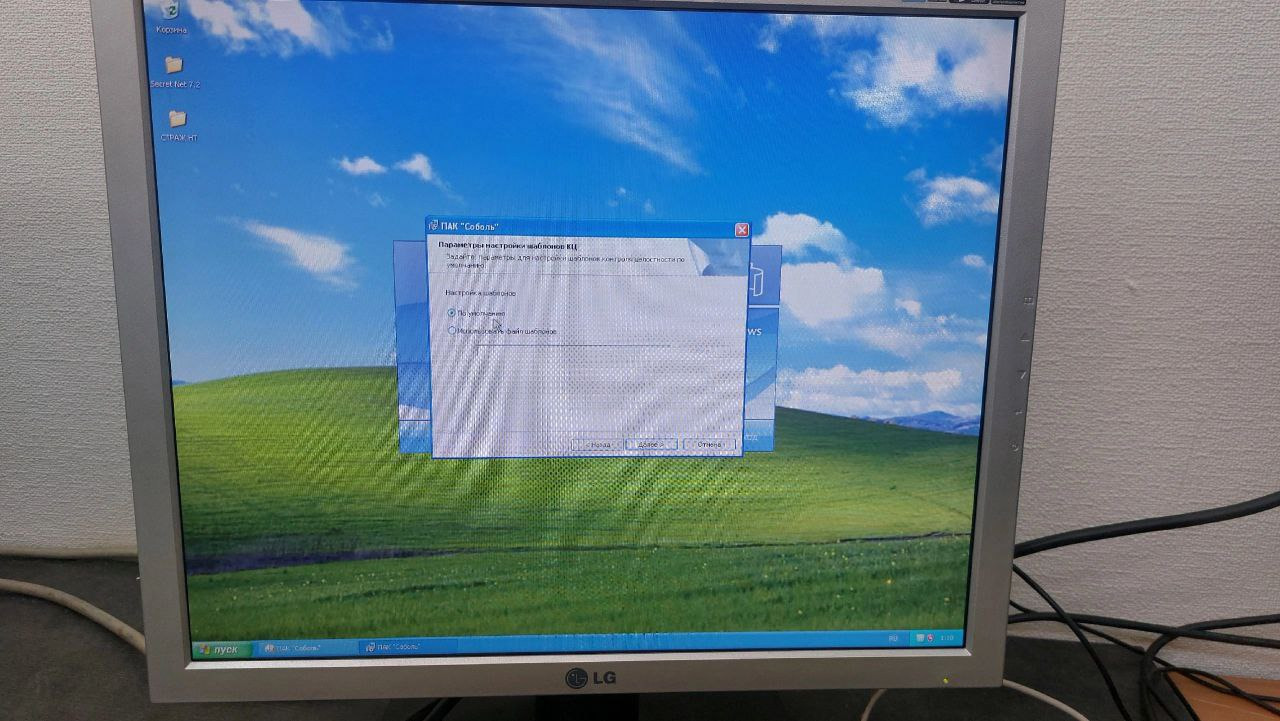

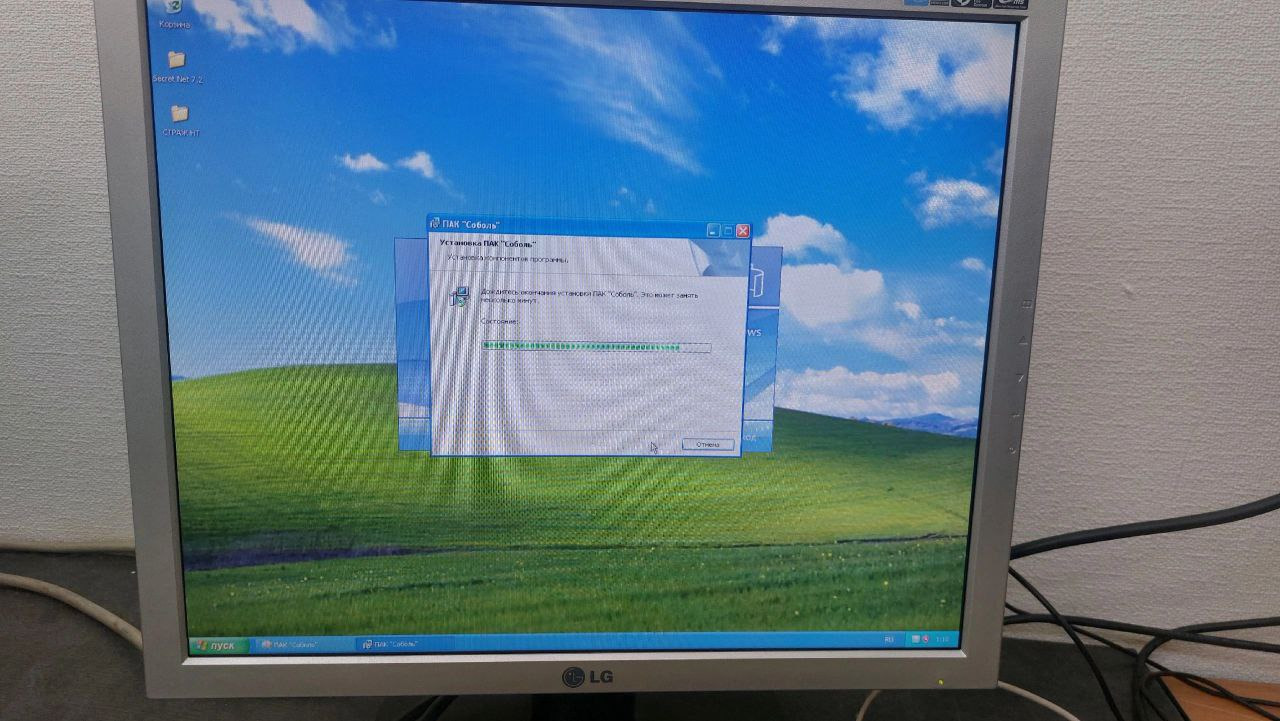

После необходимо выбрать путь для папки, в которой будет хранится ПО, задать параметры настройки, и подтвердить установку ПО на АРМ (Рисунок 59 — 61).

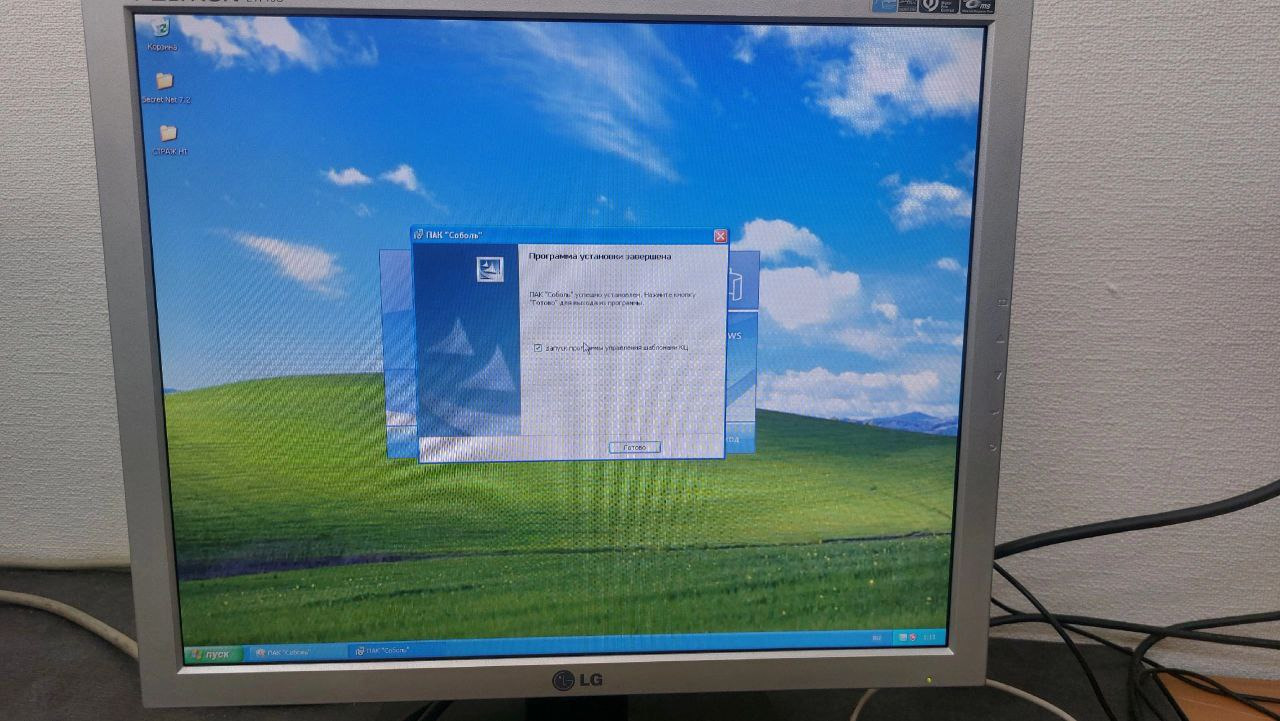

Теперь необходимо дождаться конца установки ПО, после которого выведется окно об успешной установки ПАК «Соболь» (Рисунок 62 — 63).

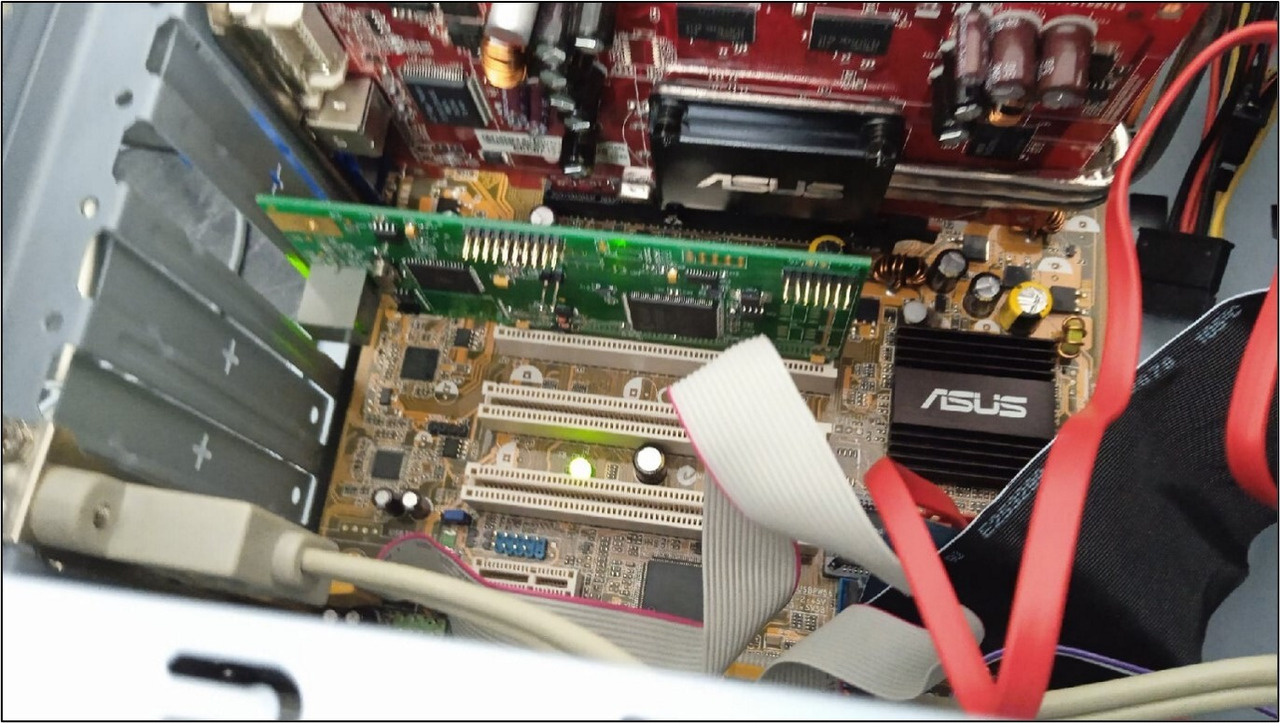

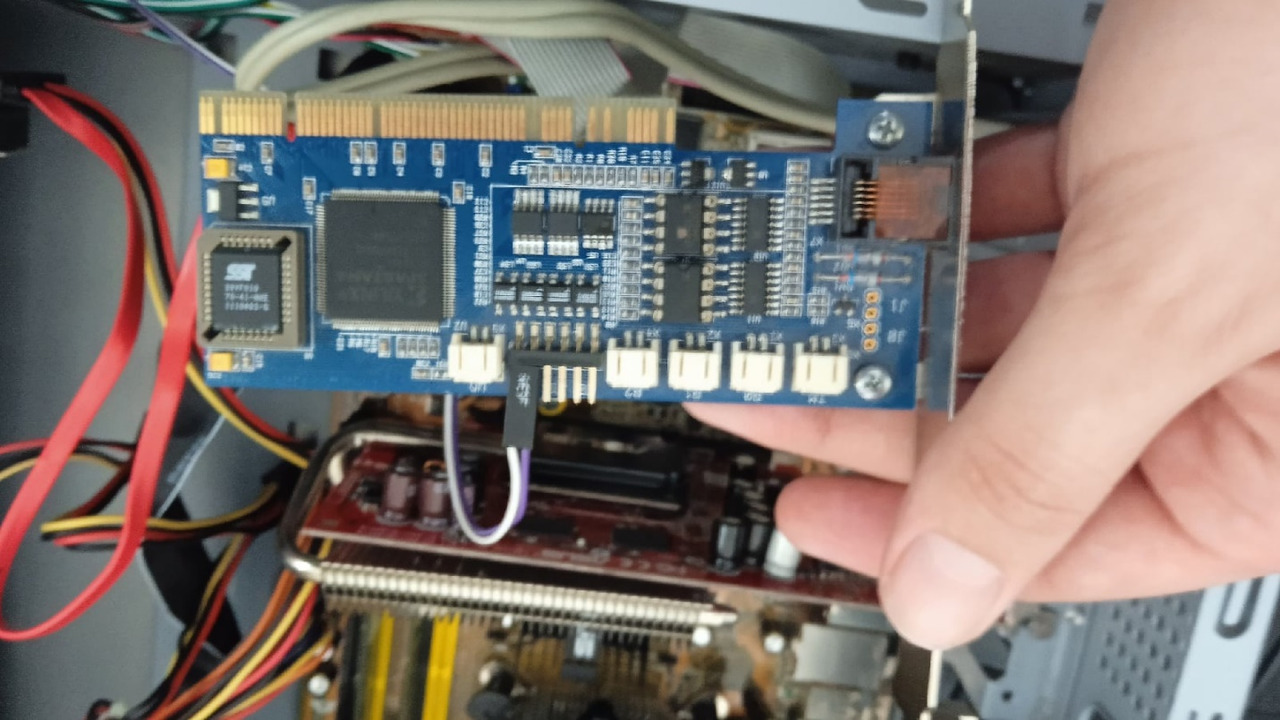

Установим плату Соболь, подключив ее к материнской плате компьютера способом (Рисунок 64).

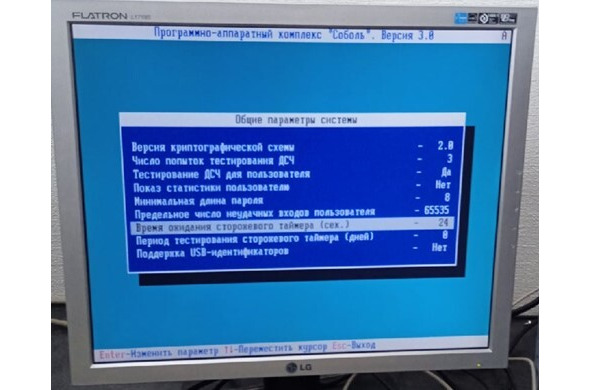

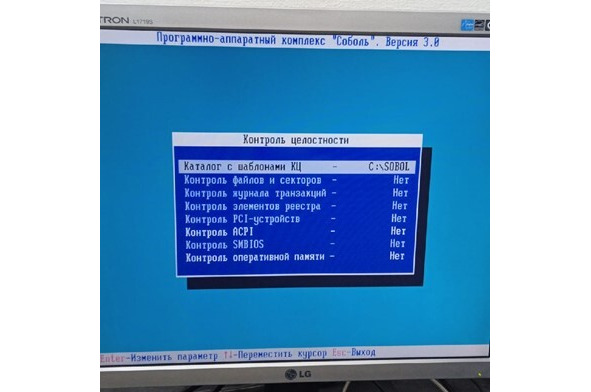

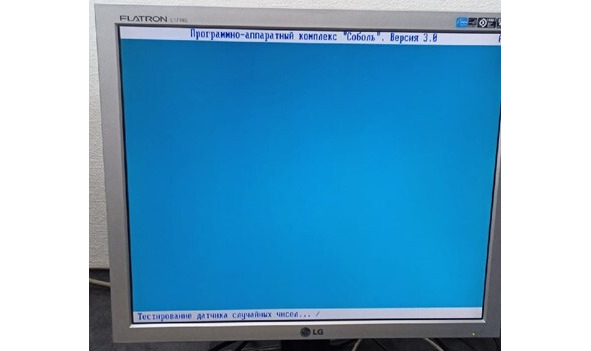

Запустим компьютер и зайдем в режим инициализации платы, после чего сможем настроим общие параметры системы, настроим контроль целостности, и произведем тестирование датчика случайных чисел (Рисунок 65 — 68).

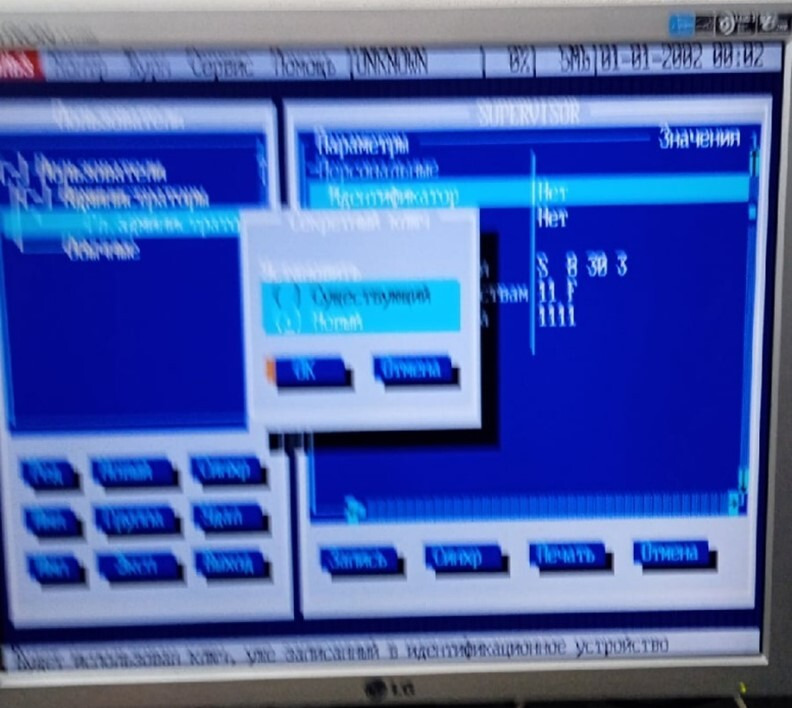

Затем произведем первичную регистрацию администратора. Для этого необходимо ввести пароль администратора. Далее требуется предъявить персональный идентификатор — прикладываем ключ и подтверждаем согласие на перезапись идентификатора (Рисунок 69 — 71).

Бесплатный фрагмент закончился.

Купите книгу, чтобы продолжить чтение.